Dimensione della chiave

|

Read other articles:

Questa voce sull'argomento centri abitati della prefettura di Gifu è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Gifucittà岐阜市Gifu-shi Gifu – Veduta LocalizzazioneStato Giappone RegioneChūbu Prefettura Gifu SottoprefetturaNon presente DistrettoNon presente TerritorioCoordinate35°25′23.8″N 136°45′38.1″E / 35.423278°N 136.760583°E35.423278; 136.760583 (Gifu)Coordinate: 35°25′23.8″N 136°45′38.1�...

Semah / Tambera Tor putitora Klasifikasi ilmiah Domain: Eukaryota Kerajaan: Animalia Filum: Chordata Kelas: Actinopterygii Ordo: Cypriniformes Famili: Cyprinidae Genus: TorGray, 1834[1] Spesies Lihat teks. Ikan semah (Tor spp., famili Cyprinidae) adalah ikan air tawar yang berasal dari Indo-Australia dan anak benua India. Nama lain ikan ini adalah kancra bodas (Sunda), tåmbrå (Jawa), sapan (Kalimantan),[2] ihan batak atau curong (bahasa Toba),[3] mahseer, atau kelah...

العلاقات الغانية المالطية غانا مالطا غانا مالطا تعديل مصدري - تعديل العلاقات الغانية المالطية هي العلاقات الثنائية التي تجمع بين غانا ومالطا.[1][2][3][4][5] مقارنة بين البلدين هذه مقارنة عامة ومرجعية للدولتين: وجه المقارنة غانا مالطا المس�...

Study of the evolutionary history of language assuming it is a result of Darwinian adaptation Evolutionary psychology of language is the study of the evolutionary history of language as a psychological faculty within the discipline of evolutionary psychology. It makes the assumption that language is the result of a Darwinian adaptation. There are many competing theories of how language might have evolved, if indeed it is an evolutionary adaptation. They stem from the belief that language deve...

Artikel ini bukan mengenai Divisi Utama Liga Indonesia 2011–2012 (LPIS). Divisi Utama Liga IndonesiaMusim2011–12Jumlah pertandingan111Jumlah gol268 (2,41 per pertandingan)Pemain terbaikCristian CarrascoPencetak golterbanyakSackie Teah Doe (18 gol)Kemenangan kandangterbesarPersekam 5 - 1 Perssin (7 Februari 2012) Persekam 4 - 0 Persigo (12 Februari 2012) Barito 4 - 0 Persekam (22 February 2012)Kemenangan tandangterbesarPSMP 0 - 3 PS Sumbawa Barat (10 Maret 2012)Pertandingan terbanyak ...

Синелобый амазон Научная классификация Домен:ЭукариотыЦарство:ЖивотныеПодцарство:ЭуметазоиБез ранга:Двусторонне-симметричныеБез ранга:ВторичноротыеТип:ХордовыеПодтип:ПозвоночныеИнфратип:ЧелюстноротыеНадкласс:ЧетвероногиеКлада:АмниотыКлада:ЗавропсидыКласс:Пт�...

Academic journalAmerican Journal of SociologyDisciplineSociologyLanguageEnglishEdited byJohn Levi MartinPublication detailsHistory1895–presentPublisherUniversity of Chicago Press for The Department of Sociology at The University of Chicago (United States)FrequencyBimonthlyImpact factor3.232 (2019)Standard abbreviationsISO 4 (alt) · Bluebook (alt1 · alt2)NLM (alt) · MathSciNet (alt )ISO 4Am. J. Sociol.IndexingCODEN (alt · alt...

Rai CorporationItalian Radio TV SystemLogo Stato Stati Uniti Fondazione20 gennaio 1960 Chiusura12 aprile 2012 Sede principaleNew York GruppoRAI Settoreprogrammi televisivi e radiofonici Dipendenti46[1] (2009) Modifica dati su Wikidata · Manuale Rai Corporation - Italian Radio TV System è stata una società della Rai che produceva, distribuiva e commercializzava programmi radiofonici e televisivi del proprio gruppo negli Stati Uniti. La società era posseduta completamente ...

Political party in India Indian political party All India Majlis-E-Ittehadul Muslimeen AbbreviationAIMIMLeaderAsaduddin OwaisiPresidentAsaduddin OwaisiGeneral SecretarySyed Ahmed Pasha QuadriParliamentary ChairpersonAsaduddin OwaisiLok Sabha LeaderAsaduddin OwaisiFounderNawab Mahmood Nawaz Khan QiledarFounded12 November 1927 (96 years ago) (1927-11-12)As Majlis-E-Ittehadul Muslimeen (MIM) Headquarters5-5-59, Darussalam Rd, Darus Salam, Ghosha Mahal North, Nampally, Hyd...

Artikel ini bukan mengenai The Witches (film 1966). The WitchesPoster Rilis BioskopSutradaraNicolas RoegProduser Jim Henson Mark Shivas Dusty Symonds SkenarioAllan ScottBerdasarkanThe Witchesoleh Roald DahlPemeran Anjelica Huston Jasen Fisher Mai Zetterling Rowan Atkinson Jane Horrocks Penata musikStanley MyersSinematograferHarvey HarrisonPenyuntingTony LawsonPerusahaanproduksi The Jim Henson Company Lorimar Film Entertainment DistributorWarner Bros.Tanggal rilis 25 Mei 1990 (1990-...

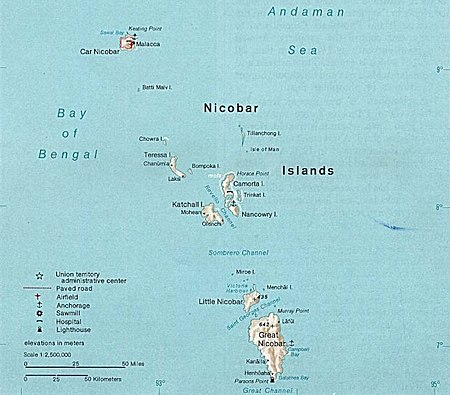

Subspecies of Old World monkey Nicobar long-tailed macaque Nicobar long-tailed macaque in Nicobar Islands, India Conservation status Vulnerable (IUCN 3.1)[1] Scientific classification Domain: Eukaryota Kingdom: Animalia Phylum: Chordata Class: Mammalia Order: Primates Suborder: Haplorhini Infraorder: Simiiformes Family: Cercopithecidae Genus: Macaca Species: M. fascicularis Subspecies: M. f. umbrosa Trinomial name Macaca fascicularis umbrosaMiller, 1902 The Nicobar lon...

Electrical interconnector between the UK and France ElecLinkMap of ElecLinkLocationCountryUnited Kingdom, FranceCoordinates51°5′54.2″N 1°8′40.9″E / 51.098389°N 1.144694°E / 51.098389; 1.144694 (Folkestone Converter Station)50°55′12.7″N 1°46′50.2″E / 50.920194°N 1.780611°E / 50.920194; 1.780611 (Peuplingues Converter Station)General directionNorth–SouthFromFolkestone, United KingdomPasses throughEnglish C...

سلطنة هوبيو سلطنة هوبيو سلطنة صوماليةالحماية من إيطاليا (1888–1925) 1878 – 1926 سلطنة هوبيوعلم سلطنة هوبيوشعار عاصمة هبيا نظام الحكم سلطنة الديانة الإسلام السلطان يوسف علي كينيديد 1890–1900 علي يوسف كينيديد 1900s–1925 التاريخ التأسيس 1878 الزوال 1926 اليوم جزء من الصومال تعدي�...

This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: LGBT rights in North Korea – news · newspapers · books · scholar · JSTOR (October 2016) (Learn how and when to remove this message) LGBT rights in North KoreaNorth KoreaStatusNever criminalisedMilitaryCelibacy required during initial 10 years of service (for a...

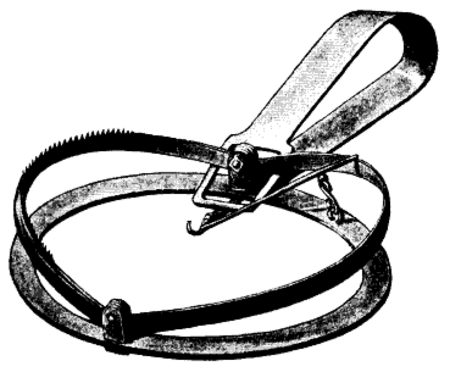

Trap for catching humans Two mantraps (one a humane type) and a spring gun A mantrap is a mechanical physical security device for catching poachers and other trespassers.[1][unreliable source?] They have taken many forms, the most usual being similar to a large foothold trap, the steel springs being armed with teeth which meet in the victim's leg. In 1827, they were made illegal in England, except in houses between sunset and sunrise as a defence against burglars.[2]&#...

Sports and events arena in Buenos Aires, Argentina For any of the amusement parks of the same name, see Luna Park; for any other use of the term, see Luna Park (disambiguation). Luna Park StadiumEstadio Luna ParkAerial view of the venue in 2016Former namesEstadio de Corrientes y Bouchard (planning/construction)AddressAvenida Madero 420C1106ABEBuenos AiresArgentinaCoordinates34°36′08″S 58°22′07″W / 34.60222°S 58.36861°W / -34.60222; -58.36861Public transit a...

This article is about the neighborhood in Pittsburgh. For other uses, see Oakland (disambiguation). Place in Pennsylvania, United StatesOaklandNeighborhood of PittsburghFormer townshipOakland's skyline.University of PittsburghSchenley ParkCarnegie Mellon UniversitySoldiers and Sailors Memorial Hall and MuseumLocation within the city of PittsburghCountryUnited StatesStatePennsylvaniaCountyAlleghenyCityPittsburghArea[1] • Total1.50 sq mi (3.9 km2)Elevation[...

Juan de Juanes Juan de Juanes según un retrato de Bernardo Ferrándiz presentado en la exposición de retratos de Barcelona de 1910Información personalNombre en catalán Joan de Joanes Nacimiento C. 1503-1505Fuente la HigueraFallecimiento 21 de diciembre de 1579 Bocairente (España) FamiliaPadre Vicente Macip Hijos Vicente Macip Comes Información profesionalOcupación Pintor [editar datos en Wikidata] Juan de Juanes (Fuente la Higuera[1] c. 1503/1505[2][3]-Bo...

Former province of Japan This article includes a list of general references, but it lacks sufficient corresponding inline citations. Please help to improve this article by introducing more precise citations. (July 2013) (Learn how and when to remove this message) Map of Japanese provinces (1868) with Hyūga Province highlighted Hyūga Province (日向国, Hyūga-no kuni) was a province of Japan in the area of southeastern Kyūshū, corresponding to modern Miyazaki Prefecture[1] Hyūga...

Action or occurrence recognized by software In programming and software design, an event is an action or occurrence recognized by software, often originating asynchronously from the external environment, that may be handled by the software. Computer events can be generated or triggered by the system, by the user, or in other ways. Typically, events are handled synchronously with the program flow. That is, the software may have one or more dedicated places where events are handled, frequently ...