Iptables

iptablesÌ₤ÕÒÀÍ´ð§¢Ó´Ò

Óˋ¤ÕÓÌÓ´Ò£Õ¨ÿ¥ÕÕÌÏÍÑLinuxÍ

ÏÌ ¡netfilterÌ´ÀÓçÿ¥ðƒÓÛÀÓÓÑýÒñ₤ͯÍ

ÓÍÊÓÍÒ§˜ÍÐÍ´ÍÊÏÕ´ÍLinuxÍÒÀÓð¡Ùÿ¥Í₤ð£ËÕÒ¢ ÌÍÕÀç ÿ¥ÕÀçÕÂÍÙÌÀÈÍÊð£§ÿ¥ÍÙð¤ð¤ÒÓ§ÌÀÈÌÀÕÎÿ¥ Ì ÓÛÍÿ¥iptables Ì₤ÌÍ Ì ¡2.4ð£Ëð¡Ó̘ÿ¥ÌÏÓÍ Ì ¡Ó₤ÍÂð¡Íð§¢Ó´ipchainsÿ¥ð¤2.2ÓÍ Ì ¡ÿ¥Ì ipwadmÿ¥ð¤2.0ÓÍ Ì ¡ÿ¥ÍÛÌÓÝ£ð¥¥ÓÍÒ§Ð2014Í¿Ç1Ì19ÌËÒçñÓ¥ÒÀÓLinuxÍ Ì ¡3.13ÓÍð§¢Ó´nftablesÍÒð£Èð¿ÿ¥ð§ð£ÓÑÌðƒ iptables ͧð£ÊÍð¡¤Í ¥ÍÛ¿ÌËÍÈÐ[3] ÌÎÒÎ iptablesÐip6tablesÓÙÕ§ð§¢Ó´XtablesÌÀÌÑÐÍÙÍ´ÐÒÀ´ÿ¥tablesÿ¥ÐÐÐÕƒÿ¥chainÿ¥ÐÍÐÒÏÍÿ¥rulesÿ¥Ðð¡ð¡ˆÍÝÕÂÐ Ì₤ð¡ˆÐÒÀ´ÐÌÓÌ₤ð¡ÍÓÝ£ÍÓ̯ÌÛÍ

ÍÊÓÌçÓ´ÿ¥ÍÎ filterÒÀ´filterÒÀ´Ì₤Õ£ÒÛÊÓÒÀ´ÿ¥ÍÎÌð¡ÌÌÒÀ´Íð§¢Ó´ÌÙÊÒÀ´ÐÍ ÑÕÍ¡¡Ó´ð¤Ò¢Ì£Ê̯ÌÛÍ ÐÍ Ñð¡ÙÓÍ Í£¤ÕƒÍ ̘ÿ¥

natÒÀ´natÒÀ´ÍÎÍ ÑÍÿ¥Ó´ð¤Í¯ÍÒ§˜ÌÂÌð§ÐÍ Ñð¡ÙÓÍ Í£¤ÕƒÍ ̘ÿ¥

mangleÒÀ´mangleÒÀ´Ó´ð¤ÍÊÓ̯ÌÛÍ ÐÍ ÑÍnatÒÀ´Óð¡£ÒÎͤͨʹð¤ÿ¥natÒÀ´ðƒÏÕÒ¢ÌËÒmangleÒÀ´ðƒÏÕÌ₤ð¡ð¡ˆÌ¯ÌÛÍ Ð[5]Í Ñð¡ÙÍ Í£¤ÕƒÍÒÀ´ÍÎð¡Ð

rawÒÀ´rawÒÀ´Ó´ð¤ÍÊÓͥ͡¡ÿ¥ÌÍÎð¡ð¡Êð¡ˆÍ Í£¤Õƒÿ¥

ͧð£ÊÓʤðƒÕýÓ¨ÍÂÓʤðƒð¡ð¡ˆÍ

¡ÍÓÍñËð§Ó¨ÓÕýÓ¨ÍÂÕ

Ó§ÛÍÛðƒÐÒÑ

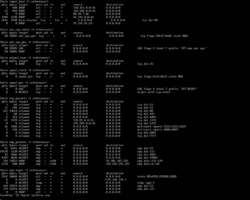

Ó¤ÏÓ´Ìñÿ¥rootÿ¥Í₤ð£ËÓ´" # iptables -L Chain INPUT(policy DROP) target prot opt source destination ACCEPT allãlocalhost.localdomain localhost.localdomain ACCEPT allãanywhere anywhere state RELATED,ESTABLISHED REJECT allãanywhere anywhere Chain FORWARD(policy DROP) target prot opt source destination Chain OUTPUT(policy ACCEPT) target prot opt source destination ð£Ëð¡Õ

Ó§ÛÍ

Ò̘̤ۡҢÌËÌÌÍÊÕ´ÓÓ°£Ó£ÿ¥ÌÓ£ÿ¥REJECTÿ¥Ìð¡ÂÍ¥ÿ¥DROPÿ¥ð££ð§Í̘̤̓Ó̯ÌÛÍ

ÿ¥ð§Ì₤Ìð£Ëð¡ðƒÍÊÿ¥Í

ÌÙÊÌÑÿ¥ÌËÒˆÍÊÕ´ÓpingͯÌýÀÌÍͤÿ¥ $ ping -c 1 10.0.0.1 PING 10.0.0.1 (10.0.0.1) 56(84) bytes of data. --- 10.0.0.1 ping statistics --- 1 packets transmitted, 0 received, 100% packet loss, time 0ms ÍÊմͯÒ₤Ò¢ÌË̘̤ÓHTTPÓ¨₤ÍÈÿ¥Í°TCP 80Ó¨₤ÍÈÿ¥Í¯Ò¨ÌÓ£Ò¢ÌËÿ¥ $ telnet 10.0.0.1 80 Trying 10.0.0.1... telnet: connect to address 10.0.0.1: Connection refused ð§Ì˜Ì¤ÒÛ¢ÕÛÍÊÕ´ÿ¥OUTPUTÿ¥ÍÌÙÈÍ¡¡ÿ¥Í ð¡¤Í ÑÕƒð¡¤Óˋ¤ð¡Õ£ÒÛÊÓÙÓËð¡¤ÌËÍÿ¥ACCEPTÿ¥ÿ¥ð¡Ì˜Ì¤ð¡Ò§˜Íÿ¥FORWARDÿ¥Ì¯ÌÛÍ ÿ¥Í ð¡¤Í ÑÕ£ÒÛÊÓÙÓËð¡¤ð¡ÂÍ¥ÿ¥DROPÿ¥ÐÕÒÎÕÂÍÊÌ°´ÌÓÌ₤ÿ¥Ò¢Õð£ ÍÝÓʤð¤IPv4ÓÌ Íçÿ¥ÒËÍÌÑð§¢Ó´IPv6ÍÕÒÎÍÎÒÀÕ Ó§Ûip6tablesÐ Ó¨₤ÍÈÕÍÛÍÓʤðƒiptablesÓÕÒÎÍÒ§ð¿ð¡Ì₤Ó´ð¤Ó¨₤ÍÈÍ/ÌͯÍÓÒ§˜ÌÂÐÍÎð¡ÓʤðƒÍÝÓʤð¤Í¯Õ Ò´ÙHTTPÍ ÓÍ¯Í ÓÝTCP 80Ò§Í8080Í ÐÕÌ´Èÿ¥HTTPÓÍÛÌÊÒ¢Ó´ÿ¥daemonÿ¥Í₤ð£ËÍ Ò´ÝÓÝð¡Ò˜Ó´Ìñ̘ÕÍÍÿ¥Òð¡ÕÒÎͯð¡Ò˜ð§¢Ó´Ò ÓÀÌ°Í¯Í ÒÓÑÍ´1024Í ð£Ëð¡ÓÕÍÑÓÍÕÀÍÊÍ ÒÌ ÛÐ

ÍÎÌÌÍÊð¡ˆÓ¨₤ÍÈÓ̯ÌÛÕÒÎÒ§˜Íͯð¡ð¡ˆÓ¨₤ÍÈÿ¥ÍÍ₤Ò¯Íãmultiportãÿ¥ÍÊÓ¨₤ÍÈÿ¥Ì´ÀÍÿ¥ÍÎð¡ÒÏÍð¥Í¯ens0ÌËÍÈð¡UDPÓ¨₤ÍÈ66ͯ77Ð88ͯ99Ó̯ÌÛÍ Ò§˜ÍUDPÓ¨₤ÍÈ443Ð

Ì°´Ìÿ¥ÍÎÌð§ Í´ð§ ÓÕ£Ò Îð¡ÕÂÕÒÀð¤ÕÍÌð£Êÿ¥ÍÛ͈ÌͯÕÈͯð§ ÓÌˋÍ´ð¡ÓÍÊÕ´ÓIPÓ¥ÓÌÌÐ̘̓ͯӨ₤Ó¥ÒçñÓÕÈÓñð¡ÌÕç̓ˆnatÒÀ´ð¡PREROUTINGÕÓÒ´ÙÓ§ÛÐÍÎÌð§ Ì°ÒÛ̘ͯӨ₤ð¿Õç̓ˆÒÎÍÿ¥ð§ Í₤ð£ËÍÎÍÊÕçÍ Ëð¡ÕÂÓÌð£Êÿ¥

ÕÌÂÒÎÍÌͯloð£ÕÂð¡ÓÍ¯Í Ò¥¡Í¤ÓÝ80Í Ò§Íͯ8080Í ð¡ÕÂРӧӣͯÍÒ§˜ÌÂÓʤðƒÍ ¡ÍÒÛƒÓ§ÛÍÎÍÍ ˜ÍÛÊӴͯÍÍÝÍÓ§ÿ¥ÓÝð¡Í¯Linuxð¡£Ì¤ð§ð¡¤Òñ₤ÓÝÍ´Í Ýð¤¨Í¯ÍÌËÍ ËInternetÐ ÍÒÛƒÍÝÍÓ§ÌËÍÈð¡¤eth0ÿ¥Í¯Íð§¢Ó´192.168.0.0/24ÿ¥ÒInternetÌËÍÈð¡¤eth1ÿ¥ð§¢Ó´ÓͯÍð¡¤198.51.100.3Ð Í´ÍÝÍÓ§Ó´ÌñÒÛ¢ÕÛInternetÌÑÿ¥Ì¤Í¯ÍÕÒÎÒ¨ҧ˜ÌÂð¡¤198.51.100.3ÿ¥Íð§¢Ó´ÒÏÍÿ¥ iptables -t nat -I POSTROUTING -s 192.168.0.0/24 -o eth1 -j SNAT --to 198.51.100.3 ÒËÕÒÎÍ´ÍÝÍÓ§192.168.0.2ð¡Í¥Í₤HTTPÌÍÀÿ¥ÍÍ₤ð£ËÒÛƒÓ§ÛӡͤÓDNATÌÍÀÿ¥Í¯ÒÛ¢ÕÛÍÊÕ´TCP 80Ó¨₤ÍÈÓ̯ÌÛÍ ÕÍÛÍÿ¥ iptables -t nat -I PREROUTING -p tcp -d 198.51.100.3 --dport 80 -j DNAT --to 192.168.0.2 ÕÒÎÌ°´ÌÓÌ₤ÿ¥Ò§˜ÍÌð§ÕÒÎÍ´ Í Ñð£ÌÏÍÑÓÕÂÍÓ¨₤ÌÏÍÑð£ÕÂÍͧð£ÊÌ̓ÍÊÓ˜˜ð¡Ì¿Ò§₤ð£ÑÍ₤ð£ËÍ¡ÛÍˋÒÛƒÍÛiptablesÒÏÍÐÍÓ¨₤ð£ÕÂÍÌ₤NcursesÌÍÍð£ÕÂÍ₤ð£ËÒÛð§¢Ó´Ò

Ó´Õ£Õ¡ÓÌ¿Í¥ÓÂÓÒ´ÝÍÊÓ¯ÀÍÛÓÒÎÍÐͧð£ÊÓ´¢ÕÍ¡¡Ì₤ÍÓ

ÏUnix shellÓÂÓͤðƒÓÿ¥ð¡ÕÓÑÓÑð¿ÌÍ₤Ò§Ìð§¢Ó´Í

ÑÍÛÓ´ÛÕÀÍÓͧð£ÊÓ´¢ÿ¥ÿ¥ÍÛÍÌÓÌÓ´ð¡ð¤Õ Í

ÍÛÓƒˋÍ˧ÓÒÎÍÌÓ¯ÀÍÛÓÓ₤̘ðƒÒ¯Ó´iptablesÌ ÌÙÊÓÝ£ÍÓ¨₤ÒÈ Ó§ÛÍÎÓÌÍ´ÿ¥generatorÿ¥ÌÒ̘ÿ¥scriptÿ¥ÍƒÍƒð¥ÒÂ¨Í ÑÌ´ÀÌ¢ÕÍÑÿ¥Ì´ÀÌ¢ð£ ð£ Ò§ð§¢Ó´Ó´ÌñÍÛð¿ÒÏÍÍ¿ÑÌ¢ÌÂÌÍÛÓÕ´Íÿ¥ÍÎ͈ҧ̢ÌÂÓ¨₤ÍÈÌIPͯÍÿ¥ÍÌÑÿ¥ÓÌÓÒÏÍ̓̓Ճð£ËÒƒƒÍ¯Ìð§°ÓÑÌÿ¥ÕÒÎÒ¢ÒÀÒ¢ð¡ÌÙËð¥Íÿ¥ÍÎÌÙÊð¥ÍÂÍ Í¥ÍÍÒ¢Ó£ÇÓÌ̘ÐÍÎÌÓ´ÌñÌ°ÒÎð¤ÒÏÈiptablesÍ¿Ñð¡ð¥ÍÒˆÍñÝÓÒÏÍÿ¥ÍÕÒÎÒˆÍñÝÍÍ£¤ÒÏÍÐ ÍÓ¨₤ÓÒ´ÙÍÛ

Í ÑÍÛÓÍñËÍ ñ

Iptables/NetfilterÍÒÀ´Ó¤ð¤Ò¥Í˧ͯð¤ÒÏÈð¡ÍÍ¯Í Óˋ¢ÒÑÍ Ì ¡ÍÝÊÓXÒÀ´ÿ¥Xtablesÿ¥ð¿ÒÀ´/Õÿ¥table/chainÿ¥ÿ¥ð§ Í₤ð£ËÍÒð¡ÍÍÒÀ´Óð§¢Ó´ÿ¥

ÍÓ Ï

Í ÑÍÛÕýӨͣÓÒÏÈÌݤ̿ÌÀÍÊÕ´ÕÈÓç

ÍÒÌÓÛ

|

||||||||||||||||||||||||