Залишкова інформація

|

Read other articles:

Kami 香美町Kota kecil BenderaLambangLokasi Kami di Prefektur HyōgoNegara JepangWilayahKansaiPrefektur HyōgoDistrikMikataPemerintahan • Wali kotaHayato HamagamiLuas • Total369 km2 (142 sq mi)Populasi (Oktober 1, 2015) • Total18.070 • Kepadatan48,97/km2 (126,8/sq mi)Zona waktuUTC+09:00Kode pos669-6592Simbol • PohonFagus crenataCastanopsis • BungaPrunus serrulataHemerocallis thun...

Stasiun Shinano-Kizaki信濃木崎駅Stasiun Shinano-Kizaki, Agustus 2003LokasiTaira-Kizaki, Ōmachi-shi, Nagano-ken 398-0001 JepangKoordinat36°30′00″N 137°51′41″E / 36.5000032°N 137.8613645°E / 36.5000032; 137.8613645Koordinat: 36°30′00″N 137°51′41″E / 36.5000032°N 137.8613645°E / 36.5000032; 137.8613645Ketinggian760.1 meter[1]Operator JR EastJalur■ Jalur Ōito LineLetak39.4 km dari MatsumotoJumlah peron2 ...

Artikel ini perlu dikembangkan agar dapat memenuhi kriteria sebagai entri Wikipedia.Bantulah untuk mengembangkan artikel ini. Jika tidak dikembangkan, artikel ini akan dihapus. Lampu navigasi berwarna merah pada pesawat Boeing 747. Lampu navigasi merupakan sumber pencahayaan berwarna pada kapal laut atau pesawat udara, digunakan untuk memberi tahu posisi, pos, dan status kendaraan tersebut. Umumnya, penempatan lampu ini diamanatkan oleh konvensi internasional atau pihak berwenang. Pranala lua...

This article does not cite any sources. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Soviet Student Olympiads – news · newspapers · books · scholar · JSTOR (December 2009) (Learn how and when to remove this template message) Soviet Student Olympiad was an annual set of contests for students in the USSR. There were two separate multi-round competitions every year...

National sports team ChileShirt badge/Association crestNickname(s)La Roja(The red one), El Equipo de Todos (Everybody's team)AssociationFederación de Fútbol de ChileConfederationCONMEBOL (South America)FIFA codeCHIFIFA ranking68 [1] Home colours Away colours First international Brazil 4–2 Chile (Brasília, Brazil, 13 September 1987)Biggest win Chile 7–0 Bolivia (Gramado, Brazil, 18 April 2012)Biggest defeat Brazil 17–1 Chile (São Caetano do Su...

Cino Del Duca BiografiKelahiran(it) Pacifico Del Duca 25 Juli 1899 Montedinove Kematian24 Mei 1967 (67 tahun)Milan Tempat pemakamanPemakaman Père-Lachaise, 53 Galat: Kedua parameter tahun harus terisi! Grave of Del Duca (en) Galat: Kedua parameter tahun harus terisi! Presiden Ascoli Calcio 1898 1955 – 1956 – Pacifico Saldari (en) → KegiatanPekerjaanpengusaha, produser film, penyunting, filantropi Partai politikItalian Socialist Party (en) KonflikPerang Dunia I...

Questa voce sull'argomento stagioni delle società calcistiche italiane è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Segui i suggerimenti del progetto di riferimento. Parma Foot Ball ClubStagione 1923-1924Sport calcio Squadra Parma Allenatore Guido Ara Presidente Ennio Tardini Seconda Divisione2º posto nel girone F. Maggiori presenzeCampionato: Mistrali (13) Miglior marcatoreCampionato: Mattioli (6) StadioStadio Ennio Tardini 1922-1923 1924-1...

Thomas Cavalier-Smithmenggambar oleh Dorita de LucioniLahir21 Oktober 1942 (umur 81)KebangsaanBritishAlmamaterGonville and Caius College, Cambridge King's College LondonPenghargaanFellow of the Royal Society (1998)International Prize for Biology (2004)The Linnean Medal (2007)Frink Medal (2007)Karier ilmiahInstitusiKing's College London, Universitas British Columbia, Universitas OxfordDisertasi (1967) Situs webwww.zoo.ox.ac.uk/people/view/cavaliersmith_t.htm Thomas (Tom) Cavalier-Sm...

This lead's factual accuracy is disputed. Relevant discussion may be found on the talk page. Please help to ensure that disputed statements are reliably sourced. (May 2022) (Learn how and when to remove this message) Bombing attacks in Pakistan March 2010 Lahore bombingsLocationLahore, PakistanDate12 March 2010 0810 8 March – 1300 12 March [1] (UTC+5)Deaths72+[2]Injured190+ vteTerrorist attacksin Pakistan (since 2001) Italics indicates attacks resulting in more than 40 ...

Public transport operator in the New York Capital District This article has multiple issues. Please help improve it or discuss these issues on the talk page. (Learn how and when to remove these template messages) This article may contain an excessive amount of intricate detail that may interest only a particular audience. Please help by spinning off or relocating any relevant information, and removing excessive detail that may be against Wikipedia's inclusion policy. (December 2017) (Learn ho...

Historic palace in Cairo, Egypt Abdeen PalaceThe main facade of the Palace.Location within EgyptGeneral informationTown or cityAbdin SquareCairoCountry EgyptCoordinates30°02′30″N 31°14′54″E / 30.04167°N 31.24833°E / 30.04167; 31.24833Construction started1863Cost£E2,700,000Technical detailsSize44 feddansDesign and constructionArchitect(s)French architect Rousseau Abdeen District is the home of Abdeen Palace (Arabic: قصر عابدين), a 19th-century...

Device periodically collecting samples for an analytical instrument Autosampler An autosampler is commonly a device that is coupled to an analytical instrument providing samples periodically for analysis.[1] An autosampler can also be understood as a device that collects samples periodically from a large sample source, like the atmosphere or a lake, for example. Autosamplers enable substantial gains in productivity, precision and accuracy in many analytical scenarios, and therefore ar...

This article may need to be rewritten to comply with Wikipedia's quality standards. You can help. The talk page may contain suggestions. (June 2017) British Columbia Lottery Corporation (BCLC)Company typeCrown corporationFounded1985; 39 years ago (1985)Headquarters74 Seymour Street West, Kamloops, British Columbia, V2C 1E2Key peoplePat Davis, President and CEO 2022- Present Lynda Cavanaugh, Interim President and CEO 2021-2022 Greg Moore, Interim President and CEO 2019-2021 J...

العلاقات البالاوية النيكاراغوية بالاو نيكاراغوا بالاو نيكاراغوا تعديل مصدري - تعديل العلاقات البالاوية النيكاراغوية هي العلاقات الثنائية التي تجمع بين بالاو ونيكاراغوا.[1][2][3][4][5] مقارنة بين البلدين هذه مقارنة عامة ومرجعية للدولتين:...

This article does not cite any sources. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: 1951 in the Soviet Union – news · newspapers · books · scholar · JSTOR (April 2015) (Learn how and when to remove this message) List of events ← 1950 1949 1948 1951 in the Soviet Union → 1952 1953 1954 Decades: 1930s 1940s 1950s 1960s 1970s See also: History of the S...

此條目没有列出任何参考或来源。 (2021年8月24日)維基百科所有的內容都應該可供查證。请协助補充可靠来源以改善这篇条目。无法查证的內容可能會因為異議提出而被移除。 坎卜斯(Krampus) 根據流傳在阿爾卑斯山地區的民間傳說,坎卜斯(德語:Krampus)是圣尼古拉的隨從。在聖誕節期間,圣尼古拉會給乖小孩禮物及糖果,而坎卜斯會去處罰那些不乖的小孩。當坎卜斯發現...

10th-century Archbishop of Canterbury and saint For other uses, see Dunstan (disambiguation). SaintDunstanOSBArchbishop of CanterburyPossible self-portrait; detail from the Glastonbury ClassbookInstalled959Term ended988PredecessorByrhthelmSuccessorÆthelgarPersonal detailsBornc. 909Baltonsborough, WessexDied19 May 988 (aged about 79)Canterbury, EnglandBuriedCanterbury CathedralSainthoodFeast day19 MayVenerated inRoman Catholic ChurchEastern Orthodox Church[1]Anglican CommunionCa...

Questa voce sull'argomento missioni spaziali è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Segui i suggerimenti del progetto di riferimento. STS-56Emblema missione Dati della missioneOperatoreNASA NSSDC ID1993-023A SCN22621 ShuttleDiscovery Lancio8 aprile 1993, 1:29:00 a.m. EDT Luogo lancioRampa 39B Atterraggio17 aprile 1993, 7:37:19 a.m. EDT Sito atterraggioJohn F. Kennedy Space Center, Shuttle Landing Facility (pista 33) Durata9 giorni, 6 ore,...

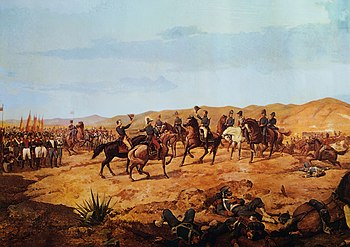

1824 battle of the Peruvian War of Independence Battle of AyacuchoPart of the Peruvian War of IndependenceThe Battle of Ayacucho, Antonio Herrera ToroDate9 December 1824LocationQuinua, Huamanga, PeruResult Patriot victory Capitulation of the Royal Army of Peru under command of Viceroy la Serna (siege of the bastions of Chiloé and Callao are extended until 1826) Consolidation of the independence of the Republic of Peru and the new South American statesBelligerents Patriots: Peru Gran Co...

Priority for the well-being of the poor Part of a series onCatholic social teachingEmblem of the Holy See Overview Social teachings of the papacy Distributism Solidarity Subsidiarity Tranquillitas ordinis Pope Leo XIII Rerum novarum Pope Pius XI Divini redemptoris Mit brennender Sorge Non abbiamo bisogno Quadragesimo anno Pope Pius XII Social teachings Pope John XXIII Mater et magistra Pacem in terris Second Vatican Council Dignitatis humanae Gaudium et spes Pope Paul VI Octogesima adveniens ...