ИТ-риск

|

Read other articles:

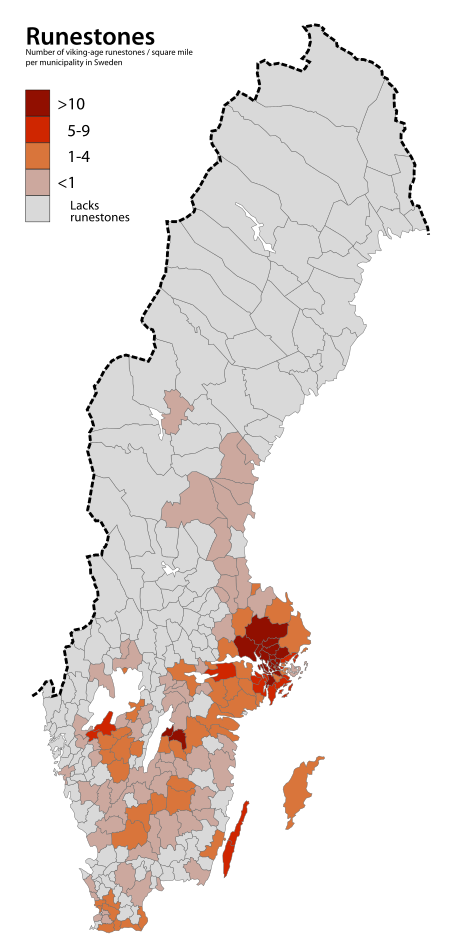

There are about 3,000 runestones in Scandinavia (out of a total of about 6,000 runic inscriptions).[1] The runestones are unevenly distributed in Scandinavia: The majority are found in Sweden, estimated at between 1,700[2] and 2,500 (depending on definition). Denmark has 250 runestones, and Norway has 50.[2] There are also runestones in other areas reached by the Viking expansion, especially in the British Isles.[3] Most of these were on the Isle of Man where ...

Pipes of Pan beralih ke halaman ini. Untuk kegunaan lain, lihat Pipes of Pan (disambiguasi). siku adalah sebuah pan flute dari Andea Pan flute asal Kepulauan Solomon yang terbuat dari bambu Pan Flute (juga disebut sebagai panpipes atau syrinx) adalah sebuah alat musik yang berdasarkan pada prinsip tabung tertutup, terdiri dari berbagai pipa yang memiliki panjang berbeda.[1] Berbagai ragam pan flute dikenal sebagai alat musik rakyat. Alat musik tersebut biasanya terbuat dari bambu. Bah...

County in North Carolina, United States Craven County redirects here. For the former county in South Carolina, see Craven County, South Carolina. County in North CarolinaCraven CountyCountyCraven County Courthouse in New Bern FlagSealLocation within the U.S. state of North CarolinaNorth Carolina's location within the U.S.Coordinates: 35°07′N 77°05′W / 35.12°N 77.08°W / 35.12; -77.08Country United StatesState North CarolinaFounded1712Named forWilliam, ...

Agatti Airport The Indian union territory of Lakshadweep has only one operational airport named Agatti Airport on the island of Agatti. Under the Government of India's UDAN scheme, the Agatti Airport is proposed to be expanded. Also, two water aerodromes at Minicoy and Kavaratti are proposed to be developed for tourism purposes.[1] There is a proposal to build an airstrip at Minicoy for commercial and defence purposes.[2] The Government of India has planned to build a joint a...

Overview of education in ArgentinaEducation in state institutions is at the initial, primary, secondary and tertiary levels and in the undergraduate university level (not for graduate programs). Private education is paid, although in some cases (especially in primary and secondary schools) state subsidies support its costs. According to studies by UNESCO, education in Argentina and Uruguay guarantee equality to have institutional features that hinder the commercialization of education, as wel...

British evolutionary biologist (1936–2000) W. D. HamiltonBornWilliam Donald Hamilton(1936-08-01)1 August 1936Cairo, EgyptDied7 March 2000(2000-03-07) (aged 63)Fitzrovia, London, United KingdomNationalityBritishEducationSt. John's College, CambridgeLondon School of EconomicsUniversity College LondonKnown forKin selection, Hamilton's ruleSpouseChristine FriessChildrenThree daughtersParent(s)Archibald Milne Hamilton and Bettina Matraves Hamilton née CollierAwardsNewcomb Cleveland Pr...

Artikel ini membutuhkan rujukan tambahan agar kualitasnya dapat dipastikan. Mohon bantu kami mengembangkan artikel ini dengan cara menambahkan rujukan ke sumber tepercaya. Pernyataan tak bersumber bisa saja dipertentangkan dan dihapus.Cari sumber: Nh. Dini – berita · surat kabar · buku · cendekiawan · JSTOR Nh. DiniLahirNurhayati Sri Hardini Siti Nukatin(1936-02-29)29 Februari 1936 Semarang, Hindia BelandaMeninggal4 Desember 2018(2018-12-04) (umur ...

2023 smartwatch developed by Google Pixel Watch 2A Pixel Watch 2 on display at a store inShibuya Stream in Tokyo, JapanCodenameEosAuroraBrandGoogleSeriesPixelCompatible networks LTE UMTS First releasedOctober 12, 2023; 6 months ago (2023-10-12)Availability by region30 countriesPredecessorPixel WatchTypeSmartwatchDimensionsD: 41 mm (1.6 in)H: 12.3 mm (0.48 in)Mass31 g (1.1 oz)Operating systemWear OS 4.0System-on-chipQualcomm Snapdragon ...

Questa voce o sezione sull'argomento New York non cita le fonti necessarie o quelle presenti sono insufficienti. Puoi migliorare questa voce aggiungendo citazioni da fonti attendibili secondo le linee guida sull'uso delle fonti. New York L'espressione Grande mela (Big Apple in inglese) è utilizzata per definire colloquialmente la città di New York. Fu resa popolare negli anni venti del XX secolo dal cronista sportivo John J. Fitz Gerald. Origine del nome La prima menzione dell'espress...

Cinema of Malaysia List of Malaysian filmsList of Malaysian cinemasList of Malaysian animated films pre-1960 1960s 1970s 1980s 1990s 2000s 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010s 2010 2011 2012 2013 2014 2015 2016 2017 2018 2019 2020s 2020 2021 2022 2023 2024 2025 2026 2027 2028 2029 vte This is a list of Malaysian films produced and released in 2024. Most of these films are produced in the Malay language, but there also a significant number of them that are produced in Tamil...

2016年美國總統選舉 ← 2012 2016年11月8日 2020 → 538個選舉人團席位獲勝需270票民意調查投票率55.7%[1][2] ▲ 0.8 % 获提名人 唐納·川普 希拉莉·克林頓 政党 共和黨 民主党 家鄉州 紐約州 紐約州 竞选搭档 迈克·彭斯 蒂姆·凱恩 选举人票 304[3][4][註 1] 227[5] 胜出州/省 30 + 緬-2 20 + DC 民選得票 62,984,828[6] 65,853,514[6]...

This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources in this article. Unsourced material may be challenged and removed.Find sources: Cornelius keg – news · newspapers · books · scholar · JSTOR (January 2017) (Learn how and when to remove this message) Cornelius keg A Cornelius keg (also known as a Corny keg or soda keg) is a stainless steel canister (keg) originally used ...

Citah Afrika timur Acinonyx jubatus raineyi TaksonomiKerajaanAnimaliaFilumChordataKelasMammaliaOrdoCarnivoraFamiliFelidaeGenusAcinonyxSpesiesAcinonyx jubatusSubspesiesAcinonyx jubatus raineyi Heller, 1913 Tata namaSinonim takson Acinonyx jubatus raineyi (Heller, 1913), A. j. ngorongorensis (Hilzheimer, 1913)[1] lbs Citah Afrika timur atau East African cheetah (Acinonyx jubatus jubatus) adalah suatu populasi citah di Afrika Timur. Citah hidup di padang rumput dan padang rumput yang san...

US Open 2022Singolare ragazzeSport Tennis Vincitore Alex Eala Finalista Lucie Havlíčková Punteggio6-2, 6-4 Tornei Singolare uomini (q) donne (q) ragazzi ragazze Doppio uomini donne misto ragazzi ragazze 2021 2023 Voce principale: US Open 2022. Robin Montgomery era la campionessa in carica, ma non hanno preso parte a questa edizione del torneo. Alex Eala ha conquistato il titolo, battendo in finale Lucie Havlíčková con il punteggio di 6-2, 6-4. Indice 1 Teste di serie 2 Tabellone ...

Genus of deer and elk CervusTemporal range: Pliocene–Recent PreꞒ Ꞓ O S D C P T J K Pg N Cervus elaphus Scientific classification Domain: Eukaryota Kingdom: Animalia Phylum: Chordata Class: Mammalia Order: Artiodactyla Family: Cervidae Subfamily: Cervinae Tribe: Cervini Genus: CervusLinnaeus, 1758 Type species Cervus elaphusLinnaeus, 1758 Species C. albirostris (Thorold's deer) C. canadensis (elk) C. elaphus (red deer) C. hanglu (Central Asian red deer) C. nippon (sika deer) Also see tex...

كأس السوبر الألماني 2012 بايرن ميونخ بوروسيا دورتموند 2 1 التاريخ12 أغسطس 2012الملعبأليانز أرينا، ميونخالحكممايكل وينر (أوتنشتاين)الحضور69,000الطقسغائم → 2011 2013 ← كأس السوبر الألماني 2012 هو النسخة الثالثة من كأس السوبر الألماني تحت مسمى DFL-Supercup، وهي مسابقة تقام سنويًا لتجمع بين بط...

1932 Iowa gubernatorial election ← 1930 November 8, 1932 1934 → Nominee Clyde L. Herring Dan W. Turner Party Democratic Republican Popular vote 508,573 455,145 Percentage 52.77% 47.23% County resultsHerring: 50–60% 60–70% 70–80% Turner: 40–50% 50–60% 60–70% ...

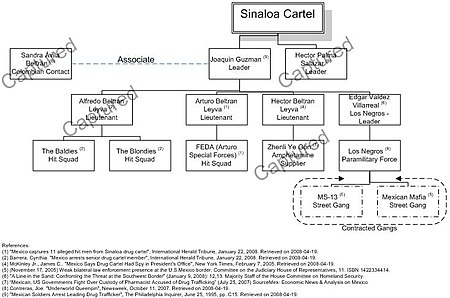

Estensione del cartello dove ha una forte predominanza sino a oggi Gerarchia del cartello Il cartello di Sinaloa o cartello del Pacifico o organizzazione Guzmán-Loera è un cartello di trafficanti di droga messicani che opera negli stati di Sinaloa, Sonora e Chihuahua. Gestisce un traffico di droga che negli ultimi anni ha cominciato a estendersi anche in Europa (Francia, Regno Unito e Paesi Bassi), nel 2011 sono stati arrestati 3 presunti esponenti del cartello a Lipa City nelle Filippine p...

920 819 Grogol Reformasi Halte TransjakartaHalte Grogol Reformasi sisi timur setelah dilakukan revitalisasi pada April 2024LetakKotaJakarta BaratDesa/kelurahanTomang, Grogol Petamburan (sisi timur)Tanjung Duren Utara, Grogol Petamburan (sisi barat)Kodepos11470AlamatJalan Letjen S. ParmanKoordinat6°10′03″S 106°47′19″E / 6.167393°S 106.788583°E / -6.167393; 106.788583Desain HalteStruktur BRT, median jalan bebas 2 tepi Pintu masukMelalui jembatan penyebe...

Komputer kompatibel PC IBM buatan Korea Selatan, 1985 Komputer kompatibel PC IBM adalah kelas komputer yang pernah paling banyak mengisi pasar mikrokomputer pada dekade 1980 hingga awal 1990an, yang didasarkan (tanpa keterlibatan IBM di dalamnya) pada teknologi PC IBM yang awal. Disebut sebagai komputer yang kompatibel dengan PC IBM, karena ia menggunakan arsitektur Intel x86 yang digunakan PC IBM (atau arsitektur yang dibuat untuk menyerupainya) dan mampu menggunakan perangkat keras yang dap...