Effacement de données

|

Read other articles:

Tuanku MuhrizYang Dipertuan Besar Negeri SembilanBerkuasa29 Desember 2008 – sekarangPendahuluTuanku JaafarInformasi pribadiKelahiran14 Januari 1948 (umur 76)WangsaNegeri SembilanNama lengkapTunku Muhriz ibni Almarhum Tunku MunawirAyahTuanku Munawir ibni Almarhum Tuanku Abdul RahmanIbuTunku Ampuan Durah binti Almarhum Tunku Besar Burhanuddin.PasanganTuanku Aishah RohaniAnakTunku Ali Redhauddin Muhriz Tunku Zain Al'Abidin Muhriz Tunku Alif Hussein Saifuddin Al-Amin Muhriz ibni Munawir (l...

A Thief CatcherSutradaraFord SterlingProduserMack SennettPemeranFord SterlingMack SwainEdgar KennedyCharlie ChaplinDistributorKeystone StudiosTanggal rilis 19 Februari 1914 (1914-02-19) Durasi1 reel s. 7 menit, 35 detikNegaraAmerika SerikatBahasaFilm bisu Inggris (titel asli) A Thief Catcher adalah sebuah film komedi Amerika tahun 1914 one-reel, yang diproduksi oleh Mack Sennett untuk perusahaan film Keystone, disutradarai oleh Ford Sterling,[1] dan dibintangi oleh Sterling, Mack...

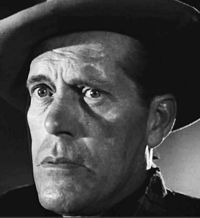

American actor and stuntman (1897–1974) This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Chet Brandenburg – news · newspapers · books · scholar · JSTOR (June 2019) (Learn how and when to remove this template message) Chet BrandenburgBrandenburg in Return of the Bad Men, 1948Born(1897-10-15)October 15, 1897P...

Village in Devon, England For other uses, see Branscombe (disambiguation). Human settlement in EnglandBranscombeBranscombeLocation within DevonPopulation507 (2011)[1]OS grid referenceSY195885Civil parishBranscombeDistrictEast DevonShire countyDevonRegionSouth WestCountryEnglandSovereign stateUnited KingdomPost townSEATONPostcode districtEX12Dialling code01297PoliceDevon and CornwallFireDevon and SomersetAmbulanceSouth Western UK ParliamentTivert...

Henry Louis Lekain in the role of Titus, 1750 Jean-Michel Moreau: Illustration of Brutus 1783 Brutus is a tragedy in five acts by Voltaire. He began work on the play in 1727 in England and completed it in 1729. It premiered on 11 December 1730 in Paris. Composition The first part of the work was written in English at Wandsworth while Voltaire was in England, and it was completed on his return to France. Two and a half years passed before he considered it ready for the stage. Voltaire's lover ...

CRHP redirects here. For the healthcare organization in India, see Comprehensive Rural Health Project. For the register in Columbus, Ohio, see Columbus Register of Historic Properties. Federal list of historic sites of Canada Canadian Register of Historic PlacesType of siteOnline database of historic sites in CanadaAvailable inEnglishFrenchOwnerAdministered by Parks CanadaURLwww.historicplaces.ca CommercialNoRegistrationNoLaunchedMay 2004; 20 years ago (2004-05)Cur...

У этого термина существуют и другие значения, см. Европа (значения). Европа Спутник Изображение Европы в естественных цветах, снятое JunoCam КА «Юнона» Другие названия Юпитер II Открытие[1] Первооткрыватель Галилео Галилей Место открытия Падуанский университет, Италия...

German actress Knef redirects here. For her 1970 self-titled album, see Knef (album). You can help expand this article with text translated from the corresponding article in German. (August 2010) Click [show] for important translation instructions. View a machine-translated version of the German article. Machine translation, like DeepL or Google Translate, is a useful starting point for translations, but translators must revise errors as necessary and confirm that the translation is accu...

U.S. Eugenicist Charles GoetheBorn(1875-03-28)March 28, 1875Sacramento, California, U.S.DiedJuly 10, 1966(1966-07-10) (aged 91)Sacramento, California, U.S.OccupationEugenicistKnown forfounder of Eugenics Society of Northern California and the California State University, SacramentoSpouseMary Glide Charles Matthias Goethe (March 28, 1875 – July 10, 1966)[1] was an American eugenicist, entrepreneur, land developer, philanthropist, conservationist, founder of the Eugenics Soc...

Celestial diagram in ancient Egyptian tomb Top and bottom portions[1] Astronomical ceiling decoration in its earliest form can be traced to the Tomb of Senenmut (Theban tomb no. 353), located at the site of Deir el-Bahri, discovered in Thebes, Upper Egypt. The tomb and the ceiling decorations date back to the XVIII Dynasty of ancient Egypt (circa 1479–1458 BCE). It is closed to the public.[2] Discovery The tomb of Senemut was discovered during the 1925–1927 excavations dir...

This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Zillion II – news · newspapers · books · scholar · JSTOR (August 2023) (Learn how and when to remove this message) 1987 video gameZillion IINorth American cover artDeveloper(s)SegaPublisher(s)SegaPlatform(s)Master SystemReleaseJP: December 13, 1987NA: July 1988...

Державний комітет телебачення і радіомовлення України (Держкомтелерадіо) Приміщення комітетуЗагальна інформаціяКраїна УкраїнаДата створення 2003Керівне відомство Кабінет Міністрів УкраїниРічний бюджет 1 964 898 500 ₴[1]Голова Олег НаливайкоПідвідомчі ор...

Jazeera Airways K.S.C (Arabic: طيران الجزيرة ) adalah sebuah maskapai penerbangan Kuwait yang memiliki kantor pusat di Bandar Udara Internasional Kuwait di Kegubernuran Al Farwaniyah, Kuwait. Maskapai ini mengoperasikan layanan penerbangan berjadwal di Timur Tengah. basis utamanya adalah Bandar Udara Internasional Kuwait. Maskapai ini telh tumbuh sejak pendiriannya menjadi maskapai penerbangan nasional kedua terbesar di Kuwait dan ikut serta dalam mempopulerkan mas...

Replacement of psychiatric hospitals This article is about replacement of psychiatric hospitals. For the replacement of orphanages, see Deinstitutionalisation (orphanages and children's institutions). The former St Elizabeth's Hospital in 2006, closed and boarded up. Located in Washington D.C., the hospital had been one of the sites of the Rosenhan experiment in the 1970s. Deinstitutionalisation (or deinstitutionalization) is the process of replacing long-stay psychiatric hospitals with less ...

American model, actress, and fashion designer Isis KingKing in 2008Born (1985-10-01) October 1, 1985 (age 38) [1]Prince George's County, Maryland, U.S.[2]Modeling informationHeight5 ft 7 in (1.70 m)[1] Websitekingisis.com Isis King (born October 1, 1985) is an American model, actress, and fashion designer. King is most widely known for her role on both the eleventh cycle and the seventeenth cycle of the reality television show America's Next T...

For the Westfield, Massachusetts structure, see Great River Bridge (Westfield). The term Great River Bridge may also refer to the former proposed name of the Charles W. Dean Bridge, a proposed bridge that will carry Interstate 69 from Arkansas to Mississippi. Bridge in Iowa and Gulfport, IllinoisGreat River BridgeCoordinates40°48′43″N 91°05′44″W / 40.81194°N 91.09556°W / 40.81194; -91.09556Carries5 lanes of US 34 (entire span) / Iowa 163 (Iow...

American sports pay television network For the Canadian version of this channel, see NBA TV Canada. For the Philippine version of this channel, see NBA TV Philippines. Television channel NBA TVCountryUnited StatesBroadcast areaNationwideHeadquartersAtlanta, Georgia, U.S.ProgrammingLanguage(s)EnglishPicture format1080i HDTV(downscaled to letterboxed 480i for the SDTV feed)OwnershipOwnerNational Basketball Association(operated by TNT Sports)Sister channelsMLB NetworkMotor TrendHistoryLaunchedNo...

Tuzlanski kanton[1](bs) Tuzlanska županija (hr)Тузлански кантон (sr)Canton BenderaLambang kebesaranLokasi dari Kanton TuzlaKoordinat: 44°33′N 18°36′E / 44.550°N 18.600°E / 44.550; 18.600CountryBosnia dan HerzegovinaEntityFederasi Bosnia dan HerzegovinaMain cityTuzlaMunisipalitas Daftar Banovići, Čelić, Doboj Istok, Gračanica, Gradačac, Kalesija, Kladanj, Lukavac, Sapna, Srebrenik, Teočak, Tuzla, Živinice Pemerintahan • ...

Election in Texas Main article: 1944 United States presidential election 1944 United States presidential election in Texas ← 1940 November 7, 1944 1948 → Nominee Franklin D. Roosevelt Thomas E. Dewey Unpledged electors Party Democratic Republican Texas Regulars Home state New York New York Texas Running mate Harry S. Truman John W. Bricker — Electoral vote 23 0 0 Popular vote 821,605 191,425 135,439 Percentage 71.42% 16.64% 11.77% County ...

Protein-coding gene in the species Homo sapiens GPR12IdentifiersAliasesGPR12, GPCR12, GPCR21, PPP1R84, G protein-coupled receptor 12External IDsOMIM: 600752; MGI: 101909; HomoloGene: 3868; GeneCards: GPR12; OMA:GPR12 - orthologsGene location (Human)Chr.Chromosome 13 (human)[1]Band13q12.13Start26,755,200 bp[1]End26,760,786 bp[1]Gene location (Mouse)Chr.Chromosome 5 (mouse)[2]Band5|5 G3Start146,519,208 bp[2]End146,522,049 bp[2]RNA expression ...