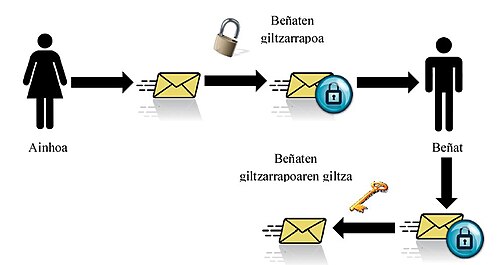

Kriptografia asimetriko

|

Read other articles:

JeneverKarakteristikJenisspirit drink (en) AsalNegeri Rendah Diperkenalkan16 abad Kadar alkohol30 vol% [sunting di Wikidata]lbs Genièvre Prancis Jenever (Belanda: [jəˈneːʋər] ⓘ, bahasa Inggris: /dʒəˈniːvər/),[1] atau sering dilafalkan dengan jenewer juga dikenal sebagai genièvre, genever, peket, atau dalam bahasa inggris sebagai Dutch gin atau Hollands (kuno: Holland gin atau Geneva gin), adalah juniper-rasa nasional dan minuman keras tradisional dari Be...

Halaman ini berisi artikel tentang karoseri bus. Untuk pemecah es, lihat ARA Almirante Irízar (Q-5). Irizar GroupIndustriManufakturDidirikan1889; 134 tahun lalu (1889)KantorpusatOrmaiztegi, SpanyolTokohkunciRafael Sterling (CEO)ProdukBusProduksi3.000 bus per tahunSitus webIrizar website Irizar PB (pada sasis Scania K114EB) milik Greyhound UK di Inggris Irizar Century (pada sasis Scania K340EB) milik Worthing Coaches di Inggris Contoh Irizar i3LE (pada sasis Scania K250UB) di Inggris Iri...

English footballer Elliot Parish Elliot Parish with Aston Villa in August 2011Personal informationFull name Elliot Charles Parish[1]Date of birth (1990-05-20) 20 May 1990 (age 33)[2]Place of birth Towcester, EnglandHeight 1.88 m (6 ft 2 in)[2]Position(s) GoalkeeperYouth career2006–2009 Aston VillaSenior career*Years Team Apps (Gls)2009–2012 Aston Villa 0 (0)2011 → Lincoln City (loan) 9 (0)2011 → Cardiff City (loan) 0 (0)2012–2013 Cardiff C...

ZTE CorporationKantor pusat ZTE di Shenzhen, GuangdongSebelumnyaZhongxing Telecommunication Equipment CorporationJenisBadan usaha milik negara; PublikKode emitenSZSE: 000063SEHK: 763 Komponen Russell 2000ISINCNE000000TK5CNE1000004Y2IndustriPeralatan telekomunikasi Peralatan jaringanDidirikan1985; 39 tahun lalu (1985) (dengan nama Zhongxing Semiconductor Co., Ltd.)PendiriHou Weigui [zh] (Hanzi: 侯為貴; Pinyin: Hóu Wéiguì)Kantorpusat55 Hi-tech Road SouthShenzhen,...

Saab 17 adalah pesawat pembom-pengintai Swedia. Proyek ini pertama kali dimulai pada akhir tahun 1930-an sebagai L 10 oleh Asja, tetapi setelah merger dengan SAAB pada tahun 1937 namanya diubah Saab 17. Uji terbang pertama pada tanggal 18 Mei tahun 1940 dan pengiriman pertama ke Angkatan Udara Swedia (Flygvapnet) di 1942 . Namun, pengembangan jet memiliki sejarah layanan singkat. Ketika pesawat berakhir layanan di 1947 - 1950 46 dari mereka dijual ke Ethiopia di mana mereka berada dalam pela...

Pour les articles homonymes, voir Interaction. Les 4 forces fondamentales. Quatre interactions élémentaires sont responsables de tous les phénomènes physiques observés dans l'Univers, chacune se manifestant par une force dite force fondamentale. Ce sont l'interaction nucléaire forte, l'interaction électromagnétique, l'interaction faible et l'interaction gravitationnelle. En physique classique, les lois de la gravitation et de l'électromagnétisme étaient considérées comme axiomes...

Cet article est une ébauche concernant le catch. Vous pouvez partager vos connaissances en l’améliorant (comment ?) selon les recommandations des projets correspondants. Joe HitchenJoe E. Legend en 2019.Données généralesNom de naissance Joseph Edward HitchenNom de ring Joe E. LegendJoe LegendJoe X. LegendNationalité CanadienNaissance 2 septembre 1969 (54 ans)TorontoTaille entre 6′ 3″ (1,91 m)[1] et 6′ 4″ (1,93 m)[2],[3]Poids entre 252 lb (11...

العلاقات الصومالية الكرواتية الصومال كرواتيا الصومال كرواتيا تعديل مصدري - تعديل العلاقات الصومالية الكرواتية هي العلاقات الثنائية التي تجمع بين الصومال وكرواتيا.[1][2][3][4][5] مقارنة بين البلدين هذه مقارنة عامة ومرجعية للدولتين: وجه ال...

1939 American filmMoney to BurnTheatrical release posterDirected byGus MeinsScreenplay byJack TownleyProduced byGus MeinsStarringJames GleasonLucile GleasonRussell GleasonHarry DavenportLois RansonTommy RyanCinematographyErnest MillerEdited byWilliam MorganMusic byCy FeuerPaul SawtellProductioncompanyRepublic PicturesDistributed byRepublic PicturesRelease date December 31, 1939 (1939-12-31) Running time69 minutesCountryUnited StatesLanguageEnglish Money to Burn is a 1939 Americ...

Questa voce sull'argomento stagioni delle società calcistiche italiane è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Segui i suggerimenti del progetto di riferimento. Voce principale: Football Club Rieti. Gruppo Sportivo Supertessile RietiStagione 1938-1939Sport calcio Squadra Supertessile Rieti Allenatore Mario Magnozzi Presidente Giovan Battista Bertolotto Serie C6º posto nel girone F. 1937-1938 1939-1940 Si invita a seguire il modello di v...

Voce principale: Associazione Calcio Cuneo 1905. Associazione Calcio CuneoStagione 1942-1943Sport calcio Squadra Cuneo Allenatore Mario Zanello Presidente Mattia Locatelli Serie C3º posto nel girone E. 1941-1942 1943-1944 Si invita a seguire il modello di voce Questa voce raccoglie le informazioni riguardanti l'Associazione Calcio Cuneo nelle competizioni ufficiali della stagione 1942-1943. Indice 1 Rosa 2 Risultati 2.1 Serie C 2.1.1 Girone E 2.1.1.1 Girone di andata 2.1.1.2 Girone di ...

King of Babylon Marduk-šāpik-zēriKing of BabylonCylinder of Marduk-šāpik-zēri commemorating reconstruction of the Imgur-Enlil wall of Babylon.[i 1]Reignc. 1077–1065 BC[a]PredecessorMarduk-nadin-aḫḫēSuccessorAdad-apla-iddinaHouse2nd Dynasty of Isin Marduk-šāpik-zēri, inscribed in cuneiform dAMAR.UTU-DUB-NUMUN or phonetically -ša-pi-ik-ze-ri, and meaning “Marduk (is) the outpourer of seed”, reigned c. 1077–1065 BC, was the 7th king of the 2nd dynasty of Is...

Cet article est une ébauche concernant la politique. Vous pouvez partager vos connaissances en l’améliorant (comment ?) selon les recommandations des projets correspondants. Le concept est employé par Maajid Nawaz pour décrire une partie de la gauche qui ne s'oppose pas aux régressions de certains groupes culturels. La gauche régressive est une épithète utilisée pour décrire une partie de la gauche politique accusée de tenir une position contradictoire en tolérant ou en fa...

В Википедии есть статьи о других людях с такой фамилией, см. Сергиенко; Сергиенко, Николай. Николай Егорович Сергиенко Дата рождения 1924 Место рождения Сухая Балка, Криворожский городской совет Дата смерти 17 апреля 1945(1945-04-17) Место смерти Вена, Австрия Принадлежность &...

Protected area in Georgia, United States Cohutta WildernessIUCN category Ib (wilderness area)LocationFannin / Murray / Gilmer counties, Georgia / Polk County, Tennessee, USANearest cityCrandall, GeorgiaCoordinates34°52′32″N 84°37′32″W / 34.87556°N 84.62556°W / 34.87556; -84.62556Area36,977 acres (150 km2)Established1975Governing bodyU.S. Forest Service The Cohutta Wilderness was designated in 1975, expanded in 1986, and currently consists of ...

ヨハネス12世 第130代 ローマ教皇 教皇就任 955年12月16日教皇離任 964年5月14日先代 アガペトゥス2世次代 レオ8世個人情報出生 937年スポレート公国(中部イタリア)スポレート死去 964年5月14日 教皇領、ローマ原国籍 スポレート公国親 父アルベリーコ2世(スポレート公)、母アルダその他のヨハネステンプレートを表示 ヨハネス12世(Ioannes XII、937年 - 964年5月14日)は、ロ...

AishiteruGenre Drama Roman PembuatMD EntertainmentDitulis olehAviv ElhamSkenarioAviv ElhamSutradara Anupam Sinha Anto Agam Pemeran Chicco Jerikho Mikha Tambayong Christ Laurent Estelle Linden Meriam Bellina Krisna Murti Wibowo Penggubah lagu temaMikha TambayongLagu pembukaBaby Babe — Mikha TambayongLagu penutupBaby Babe — Mikha TambayongPenata musikAndirah MattNegara asalIndonesiaBahasa asliBahasa IndonesiaJmlh. musim1Jmlh. episode37 (daftar episode)ProduksiProduser Dhamoo Punjabi ...

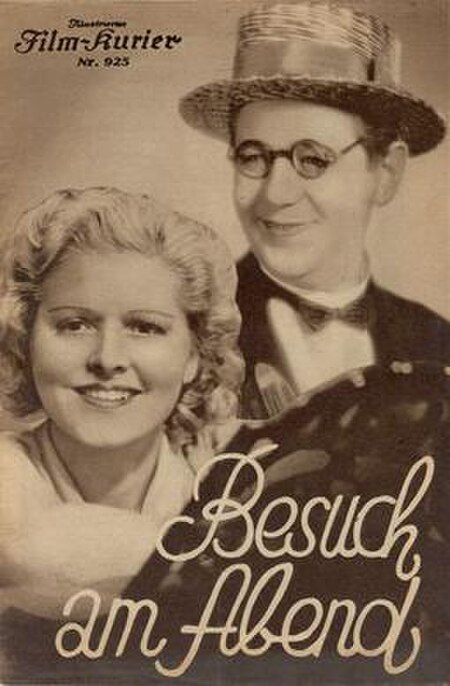

1934 film An Evening VisitFilm posterGermanBesuch am Abend Directed byGeorg JacobyWritten byWendl (play)Georg C. KlarenBobby E. LüthgeProduced byHans GeishauerStarringLiane HaidPaul HörbigerHarald PaulsenCinematographyRobert BaberskeEdited byAlice LudwigMusic byWilly Engel-BergerProductioncompanyPatria-FilmRelease date 12 December 1934 (1934-12-12) Running time86 minutesCountryGermanyLanguageGerman An Evening Visit (German: Besuch am Abend) is a 1934 German comedy film direct...

Voce principale: Storia del fascismo italiano. Questa voce o sezione sugli argomenti storia contemporanea e fascismo non cita le fonti necessarie o quelle presenti sono insufficienti. Puoi migliorare questa voce aggiungendo citazioni da fonti attendibili secondo le linee guida sull'uso delle fonti. Segui i suggerimenti dei progetti di riferimento 1, 2. Benito Mussolini negli anni 20 del XX secolo Le leggi fascistissime,[1] o leggi eccezionali del fascismo,[2] furono una ...

جزر مارشال (بالإنجليزية: Marshall Islands) جزر مارشالعلم جزر مارشال جزر مارشالشعار جزر مارشال الشعار الوطني(بالإنجليزية: Accomplishment through joint effort) النشيد: جزر مارشال للأبد الأرض والسكان إحداثيات 9°49′N 169°17′E / 9.82°N 169.29°E / 9.82; 169.29 [1] أعلى قم�...