Vigilancia

|

Read other articles:

Keju pizzaNegara asalAmerika SerikatKawasan, kotaberanekaSumber sususapiDipasteurisasiyaTeksturlembut/melelehWaktu pematanganberaneka macamSertifikasitidak ada Keju pizza adalah keju olahan hasil pasteurisasi dan diformulasikan untuk meleleh dengan baik di atas pizza, namun tetap legit. Biasa digunakan untuk pizza yang dijual di Amerika Utara, dan kadang-kadang disalahartikan sebagai keju mozzarella. Keju pizza dapat dibuat dengan peralatan pembuat keju sederhana tanpa alat dan proses tambaha...

هجوم غرب الحسكةجزء من الحرب الأهلية السورية،النزاع الكردي السوري–الإسلامي (2013–الآن)،والتدخل بقيادة الولايات المتحدة في سورياالمقاتلون الأكراد في تل تمرالتاريخ6–31 مايو 2015[2](3 أسابيع، و4 أيام)الموقعغرب محافظة الحسكة، سورياالنتيجةانتصار كبير لوحدات حماية الشعب...

Часть серии статей о Холокосте Идеология и политика Расовая гигиена · Расовый антисемитизм · Нацистская расовая политика · Нюрнбергские расовые законы Шоа Лагеря смерти Белжец · Дахау · Майданек · Малый Тростенец · Маутхаузен ·&...

حصلت صحيفة نيويورك تايمز عام 2005 على تقرير تحقيق للجيش الأمريكي مكون من 2000 صفحة يتعلق بقتل سجينين مدنيين عُزّل من أفغانستان على يد أفراد الجيش الأمريكي في ديسمبر 2002 في مرفق الاحتجاز الميداني في باغرام (نقطة تجمع باغرام أو B.C.P.)، أفغانستان والمعاملة العامة للسجناء. قُيد ا�...

Silver Streak Role Experimental all-metal biplaneType of aircraft National origin United Kingdom Manufacturer Short Brothers First flight August 20, 1920 Number built 1 The Short Silver Streak was the first British all-metal aircraft.[1] It was designed and built by Short Brothers at Rochester, Kent, England.[1] Although Flight magazine claimed that it was the first instance of stressed skin construction in the world,[2] it was preceded by a number of Dornier designs,...

Biografi ini tidak memiliki sumber tepercaya sehingga isinya tidak dapat dipastikan. Bantu memperbaiki artikel ini dengan menambahkan sumber tepercaya. Materi kontroversial atau trivial yang sumbernya tidak memadai atau tidak bisa dipercaya harus segera dihapus.Cari sumber: Paul Thomas Anderson – berita · surat kabar · buku · cendekiawan · JSTOR (Pelajari cara dan kapan saatnya untuk menghapus pesan templat ini) Paul Thomas Anderson Paul Thomas Anderso...

Peta kuno dalam bahasa Latin yang memuat Ituraea (Iturea) di tengah-tengah, dengan sejumlah kota dan daerah di sekitarnya (Hierosolyma = Yerusalem). Karl Spruner: Atlas antiquus. Gotha 1865. Iturea (bahasa Yunani Kuno: Ἰτουραία, Itouraía) adalah nama bahasa Yunani dari wilayah Levantine bagian utara Galilea selama Periode Akhir Helenistik dan Periode Romawi awal. Merupakan kepanjangan dari Gunung Lebanon di dataran Marsyas untuk pegunungan Anti-Lebanon di Suriah, dengan pusatnya...

Coppa del Brasile 2000Copa do Brasil 2000 Competizione Coppa del Brasile Sport Calcio Edizione 12ª Organizzatore CBF Date dal 9 marzo 2000al 9 luglio 2000 Luogo Brasile Partecipanti 69 Risultati Vincitore Cruzeiro(2º titolo) Secondo San Paolo Statistiche Miglior marcatore Oséas(Cruzeiro), 10 gol Incontri disputati 129 Gol segnati 385 (2,98 per incontro) Cronologia della competizione 1999 2001 Manuale La Coppa del Brasile 2000 (ufficialmente in portoghes...

Перуанский анчоус Научная классификация Домен:ЭукариотыЦарство:ЖивотныеПодцарство:ЭуметазоиБез ранга:Двусторонне-симметричныеБез ранга:ВторичноротыеТип:ХордовыеПодтип:ПозвоночныеИнфратип:ЧелюстноротыеГруппа:Костные рыбыКласс:Лучепёрые рыбыПодкласс:Новопёрые �...

ГородМандалговьМандалговьᠮᠠᠨᠳᠠᠯᠭᠣᠪᠢ 45°46′00″ с. ш. 106°16′15″ в. д.HGЯO Страна Монголия Аймак Дундговь История и география Площадь 11 км² Высота НУМ 1395 м Население Население 10299 человек (2007) Национальности халха-монголы Показать/скрыть карты Мандалговь &#...

American etcher Hisako Terasaki (born Hisako Sumioka; November 2, 1928, in Los Angeles, California) is an American etcher. Early years Terasaki's parents were economic migrants from Japan to the United States at the turn of the 20th century. Her father, Suichi Sumioka receive a degree in Engineering from Stanford University, but after encountering discrimination in his attempts to obtain a job, he eventually came to own a flower shop in East Los Angeles. In 1942, in the midst of her parents' ...

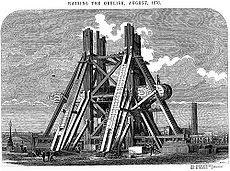

Overview of the events of 1878 in science List of years in science (table) … 1868 1869 1870 1871 1872 1873 1874 1875 1876 1877 1878 1879 1880 1881 1882 1883 1884 1885 1886 1887 1888 … Art Archaeology Architecture Literature Music Philosophy Science +... 1878 in science 18771879 Fields Archaeology Technology Sustainable energy research Transportation technology Social sciences Psychology Governance and policy studies Paleontology Dinosaurs' extinction Extraterrestrial environment Terrestri...

Historic commercial building in New York, United States United States historic place170-176 John Street BuildingU.S. National Register of Historic PlacesNew York City Landmark No. 0074 Location170-176 John Street, Manhattan, New York CityCoordinates40°42′21″N 74°00′16″W / 40.70583°N 74.00444°W / 40.70583; -74.00444Arealess than one acreBuilt1840 (1840)NRHP reference No.71000546[1]NYCL No.0074Significant datesAdded to NR...

烏克蘭總理Прем'єр-міністр України烏克蘭國徽現任杰尼斯·什米加尔自2020年3月4日任命者烏克蘭總統任期總統任命首任維托爾德·福金设立1991年11月后继职位無网站www.kmu.gov.ua/control/en/(英文) 乌克兰 乌克兰政府与政治系列条目 宪法 政府 总统 弗拉基米尔·泽连斯基 總統辦公室 国家安全与国防事务委员会 总统代表(英语:Representatives of the President of Ukraine) 总...

Spline function This article has multiple issues. Please help improve it or discuss these issues on the talk page. (Learn how and when to remove these template messages) The article's lead section may need to be rewritten. Please help improve the lead and read the lead layout guide. (August 2014) (Learn how and when to remove this message) This article may be too technical for most readers to understand. Please help improve it to make it understandable to non-experts, without removing the tec...

لمعانٍ أخرى، طالع دلهي (توضيح). دلهي (بالهندية: दिल्ली)(بالأردوية: دہلی) خريطة الموقع تاريخ التأسيس العقد 500 ق.م تقسيم إداري البلد الهند (15 أغسطس 1947–)[1] [2][3] عاصمة لـ لودهيونسلطنة دلهيصوريونمماليك الهندالدولة الخلجيةالدولة التغلقية�...

Le sigle Do 28 a été attribué à deux modèles fondamentalement différents : l’appareil polyvalent Do 28 A/B (construit en 1959) et le Do 28 D ’’Skyservant’’ (1966). Dornier Do 28 A/B Dornier Do 28A-1 Dornier Do 28A-1 Dornier Do 28 D-2 OU SKYSERVANT Öl-Do's Dornier Do 28 D-2 OU SKYSERVANT Öl-Do's Dornier Do 28 D-2 SKYSERVANT Le bimoteur Do 28 a été développé vers la fin des années 1950 sur la base du monomoteur Do 27. Il était conçu comme monoplan à ailes hautes r...

EviewssoftwareGenereAnalisi dei dati SviluppatoreQuantitative Micro Software Ultima versione12 (10 novembre 2020) Sistema operativoMicrosoft Windows LicenzaProprietario(licenza non libera) Sito webeviews.com/ Modifica dati su Wikidata · Manuale EViews (Econometric Views) è un software proprietario pacchetto statistico per Windows, usato principalmente per analisi econometrica. È sviluppato da Quantitative Micro Software (QMS), ora parte della IHS Markit, a sua volta fusasi nel 20...

No debe confundirse con Corte Internacional de Justicia, órgano diferente y de la Organización de las Naciones Unidas. Corte Penal Internacional Cour Pénale InternationaleInternational Criminal Court Sede de la Corte Penal Internacional, en La Haya.LocalizaciónPaís Países BajosLocalidad La HayaCoordenadas 52°06′20″N 4°19′04″E / 52.105555555556, 4.3177777777778Información generalSigla CPI / TPIJurisdicción internacionalTipo tribunal internacionalSede La Haya (...

Single-reed woodwind instrument Not to be confused with Clavinet. ClarinetB♭ clarinets (Boehm and Oehler fingering system)Woodwind instrumentClassification Single-reedHornbostel–Sachs classification422.211.2–71(Single-reeded aerophone with keys)Playing range All clarinets have approximately the same written range. The sounding pitch depends on what key the instrument is in. Low clarinets generally have extra keys to extend the range downward.Related instruments ChalumeauTárogató...