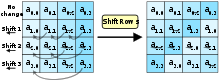

Advanced Encryption Standard

|

Read other articles:

Lambang Khanty-Mansiysk Khanty-Mansiysk (Rusia: Ха́нты-Манси́йск) merupakan sebuah kota di Rusia. Kota ini terletak di bagian tengah di negara itu. Kota ini memiliki luas wilayah 250,1 km² dan memiliki jumlah penduduk 71.829 jiwa (2002). Kepadatan penduduknya adalah 287 jiwa/km². Kota ini merupakan pusat administrasi Khantia-Mansia. Pranala luar Media terkait Khanty-Mansiysk di Wikimedia Commons World Chess Cup 2009 website Diarsipkan 2010-02-10 di Wayback Machine. Offic...

Volkan Bozkır Presiden-terpilih Majelis Umum PBB ke-75PetahanaMulai menjabat September 2020 PendahuluTijjani Muhammad-BandePenggantiPetahanaMenteri Urusan Uni EropaMasa jabatan24 November 2015 – 24 Mei 2016Perdana MenteriAhmet DavutoğluWakilAli Şahin PendahuluBeril DedeoğluPenggantiÖmer ÇelikMasa jabatan29 Agustus 2014 – 28 Agustus 2015Perdana MenteriAhmet DavutoğluWakilAlaattin Büyükkaya PendahuluMevlüt ÇavuşoğluPenggantiAli Haydar KoncaKepala Negosiato...

أوريسكاني الإحداثيات 43°09′24″N 75°19′54″W / 43.1567°N 75.3317°W / 43.1567; -75.3317 [1] تقسيم إداري البلد الولايات المتحدة[2] التقسيم الأعلى مقاطعة أونيدا خصائص جغرافية المساحة 2.05025 كيلومتر مربع (1 أبريل 2010) ارتفاع 131 متر عدد السكان عدد السكان 1...

British politician (1920–1987) The Right HonourableThe Lord SoamesGCMG GCVO CH CBE PCSoames in 1966Governor of Southern RhodesiaIn office11 December 1979 – 18 April 1980MonarchElizabeth IIPreceded by Humphrey Gibbs (1969) Josiah Zion Gumede[nb 1] Succeeded byCanaan Banana[nb 2]Vice-President of the European CommissionIn office6 January 1973 – 5 January 1977PresidentFrançois-Xavier OrtoliEuropean Commissioner for External RelationsIn office6 Januar...

45-я артиллерийская Свирская ордена Богдана Хмельницкого бригада большой мощности Годы существования 1993—20092017[1] — н. в. Страна Россия Подчинение Сухопутные войска Российской Федерации Входит в Московский военный округ Тип артиллерийская бригада Функция арти...

Marriage of persons of the same sex or gender Marriage equality and gay marriage redirect here. For other uses, see marriage equality (disambiguation) and gay marriage (disambiguation). Part of the LGBT rights seriesLegal status ofsame-sex unions Marriage Andorra Argentina Australia Austria Belgium Brazil Canada Chile Colombia Costa Rica Cuba Denmark Ecuador Estonia Finland France Germany Greece Iceland Ireland Luxembourg Malta Mexico Netherlands1 New Zealand2 Norway Portugal Slovenia South A...

1997 Solomon Islands general election ← 1993 6 August 1997 2001 → All 50 seats in the National Parliament25 seats needed for a majority Party Leader Seats +/– SINURP Solomon Mamaloni 21 New People's Alliance 7 −2 NAP 5 +2 United Party Ezekiel Alebua 4 +1 Liberal Party Bartholomew Ulufa'alu 4 +4 National 1 New Independents — 6 +2 This lists parties that won seats. See the complete results below. Prime Minister before Prime Minister after Solomon MamaloniPeople's All...

American TV series or program Sonny SpoonGenreCrime dramaCreated by Michael Daly Dinah Prince Stephen J. Cannell Randall Wallace Starring Mario Van Peebles Melvin Van Peebles Jordana Capra Country of originUnited StatesOriginal languageEnglishNo. of seasons2No. of episodes15ProductionRunning time48 minutesOriginal releaseNetworkNBCReleaseFebruary 12 (1988-02-12) –December 16, 1988 (1988-12-16) Sonny Spoon is an American crime drama television series that aired on NBC televis...

هذه المقالة بحاجة لصندوق معلومات. فضلًا ساعد في تحسين هذه المقالة بإضافة صندوق معلومات مخصص إليها. لمعانٍ أخرى، طالع عاصمة الثقافة العربية (توضيح). شعار الجزائر عاصمة الثقافة العربية 2007. الجزائر عاصمة الثقافة العربية هو الاسم الذي يطلق على برنامج عاصمة الثقافة العرب...

Indian singer and composer (born 1963) Jose RodRodrigues at a Konkani musical show, 2000BornJoseph Constancio Rodrigues (1963-01-18) 18 January 1963 (age 61)Curchorem, Goa, IndiaAlma mater Parvatibai Chowgule College Bombay University OccupationsSingercomposertheatre actortheatre directorplaywrightYears activec. 1968–2013Spouse Judy Mendes (m. 1993)Children2Relatives Antonette Mendes (mother-in-law) Romeo Mendes (father-in-law) Fatima D'So...

BTS SkytrainInfoPemilikAdministrasi Metropolitan Bangkok (di Bangkok)Otoritas Angkutan Cepat(diluar Bangkok)WilayahBangkok, ThailandJenisAngkutan cepatJumlah jalur3[1][2]Jumlah stasiun60[1][2]Penumpang harian647,752[3]OperasiDimulai5 Desember 1999OperatorBangkok Mass Transit SystemPerusahaan Publik TerbatasJumlah gerbongSiemens Modular (EMU-A1) 4 cars : 35 trains Siemens Bozankaya (EMU-A2) 4 cars : 22 trains CNR Changchun (EMU-B1) 4 cars ...

Anna BergendahlAnna Bergendahl pada Melodifestivalen 2019Informasi latar belakangNama lahirAnna Henrietta BergendahlLahir11 Desember 1991 (umur 32)Stockholm, SwediaGenrePopfolk-popcountry popTahun aktif2008–kiniLabelFreebird EntertainmentLionheart Music GroupUniversal Music GroupSitus webanna-bergendahl.se Anna Henrietta Bergendahl (lahir 11 Desember 1991) adalah seorang penyanyi dan penulis lagu asal Swedia. Ia ikut serta dalam acara musik TV4 Swedia Super Troupers pada 2004, dan dala...

Indian spicy stew This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Chakna – news · newspapers · books · scholar · JSTOR (December 2009) (Learn how and when to remove this message) ChaknaPlace of originIndiaRegion or stateHyderabad, Telangana State (India)Main ingredientsGoat tripe, spices Chakna or chaakna is...

The third smallest member of the saxophone family Soprano sax redirects here. For the albums, see Soprano Sax (Steve Lacy album) and Soprano Sax (Zoot Sims album). This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Soprano saxophone – news · newspapers · books · scholar · JSTOR (November 2010) (Learn how and wh...

Life-death boundary in Japanese mythology Kosen Hira-zaka and Izuyo-zaka in Higashiizumo Town In Japanese mythology, Yomotsu Hirasaka (黄泉比良坂 or 黄泉平坂), is a slope or boundary between this world, where the living live, and the other world, where the dead live (Yomi). Overview The myth, which holds that there is a boundary place between the realms where the living and the dead live, is an idea that is shared by the Sanzu River and others, and can be found throughout the World. ...

كنيسة سيدة المعينمعلومات عامةالمكان منجز، قضاء عكارالبلد لبنانتعديل - تعديل مصدري - تعديل ويكي بيانات كنيسة سيدة المعين هي كنيسة أثريّة ومقام تقع في النهريّة قرب بلدة منجز، قضاء عكار، شمال لبنان.[1] تم تشييدها في أوائل القرن الثالث، حوالي عام 200 م.[2] البناء تم بناء ا�...

Questa voce o sezione sull'argomento criminali italiani non cita le fonti necessarie o quelle presenti sono insufficienti. Puoi migliorare questa voce aggiungendo citazioni da fonti attendibili secondo le linee guida sull'uso delle fonti. Questa voce sull'argomento criminali italiani è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Giovanni Francesco Riina (Palermo, 21 febbraio 1976) è un mafioso italiano, secondo dei quattro figli di Salvatore R...

Den här artikeln behöver källhänvisningar för att kunna verifieras. (2022-05) Åtgärda genom att lägga till pålitliga källor (gärna som fotnoter). Uppgifter utan källhänvisning kan ifrågasättas och tas bort utan att det behöver diskuteras på diskussionssidan. Kroatiens försvarsmakt Kroatiska försvarsmaktens symbol.InformationNation KroatienGrundad3 november 1991Organisationer Armén Marinen FlygvapnetHögkvarterZagreb, KroatienVapenför ålder16-49 årMilitärtjänstFr...

artikel ini perlu dirapikan agar memenuhi standar Wikipedia. Tidak ada alasan yang diberikan. Silakan kembangkan artikel ini semampu Anda. Merapikan artikel dapat dilakukan dengan wikifikasi atau membagi artikel ke paragraf-paragraf. Jika sudah dirapikan, silakan hapus templat ini. (Pelajari cara dan kapan saatnya untuk menghapus pesan templat ini) Carmel Budiardjo (1973) Carmel Budiardjo (18 Juni 1925 – 10 Juli 2021) adalah warga negara Britania Raya yang menikah dengan orang...

Bundesrepublik Nigeria Jamhuriyar Taraiyar Nijeriya (Haussa)Njíkötá Óchíchìiwù Naíjíríà (Igbo)Àpapọ̀ Olómìnira ilẹ̀ Nàìjíríà (Yoruba)Federal Republic of Nigeria (englisch)République fédérale du Nigeria (französisch) Flagge Wappen Wahlspruch: „Unity and Faith, Peace and Progress“engl. für „Einheit und Glaube, Friede und Fortschritt“ Amtssprache Englisch Hauptstadt Abuja Staats- und Regierungsform präsidentielle Republik (Bundesrepublik) Staatsoberhaupt, ...