Тунельний протокол

|

Read other articles:

Patung Chullachaki dari Peru Chullachaki[1] (Quechua, berkaki satu, dari kata chulla atau ch'ulla = tunggal, ganjil, tidak berpasangan, chaki = kaki;[2][3][4] ejaan yang juga kadang digunakan dalam bahasa Spanyol)[5] atau Chullachaqui (ejaan Spanyol), juga dikenal dengan nama Shapishico, adalah makhluk hutan dalam mitologi penduduk asli di kawasan hutan Amazon yang terletak di Peru dan Brasil. Ia biasanya digambarkan sebagai makhluk yang pendek dan buru...

Kabupaten SiakKabupatenTranskripsi bahasa daerah • Abjad JawiسياكDari atas ke bawah, kiri ke kanan: Istana Siak, Cagar Biosfer Giam Siak Kecil-Bukit Batu, Jembatan Tengku Agung Sultanah Latifah LambangJulukan: IstanaPetaKabupaten SiakPetaTampilkan peta SumatraKabupaten SiakKabupaten Siak (Indonesia)Tampilkan peta IndonesiaKoordinat: 0°58′28″N 102°00′48″E / 0.9744°N 102.0133°E / 0.9744; 102.0133Negara IndonesiaProvinsiRiauTangg...

Artikel ini perlu diwikifikasi agar memenuhi standar kualitas Wikipedia. Anda dapat memberikan bantuan berupa penambahan pranala dalam, atau dengan merapikan tata letak dari artikel ini. Untuk keterangan lebih lanjut, klik [tampil] di bagian kanan. Mengganti markah HTML dengan markah wiki bila dimungkinkan. Tambahkan pranala wiki. Bila dirasa perlu, buatlah pautan ke artikel wiki lainnya dengan cara menambahkan [[ dan ]] pada kata yang bersangkutan (lihat WP:LINK untuk keterangan lebih lanjut...

A Thales Damocles target designation pod combined with a NAVFLIR imager USAF handheld laser beam as seen under night vision, 2007 Penanda laser (laser designator) adalah sumber cahaya berupa laser yang digunakan untuk menandai target. Penanda laser menyediakan penargetan untuk bom yang dipandu laser, rudal, atau amunisi artileri presisi, seperti rangkaian bom Paveway, AGM-114 Hellfire, atau M712 Copperhead. [1][2][3][4] Pemanduan laser (laser guidance) digunaka...

In 1881 Darwin was an eminent figure, still working on his contributions to evolutionary thought that had had an enormous effect on many fields of science. Commemoration of Charles Darwin began with geographical features named after Darwin while he was still on the Beagle survey voyage, continued after his return with the naming of species he had collected, and extended further with his increasing fame. Many geographical features, species and institutions bear his name. Interest in his work ...

Cet article est une ébauche concernant les forces armées des États-Unis. Vous pouvez partager vos connaissances en l’améliorant (comment ?) selon les recommandations des projets correspondants. Pour les articles homonymes, voir Major-général. Major général Les deux étoiles du grade de Major général Armée United States Army United States Air Force United States Marine Corps Statut Officier général Désignation Major General Abréviation Maj Gen Code OTAN O...

Patrick HemingwayHemingway dengan ayahnya Ernest (tengah), saudaranya Gregory (kanan) dan anak-anak kucing di KubaLahirPatrick Miller Hemingway28 Juni 1928 (umur 95)Kansas City, Missouri, Amerika SerikatKebangsaanAmerikaAlmamaterUniversitas Harvard (B.A., 1950)PekerjaanManajemen satwa liar; penulisSuami/istri Henrietta Broyles (m. 1950; meninggal 1963) Carol Thompson (m. 1982) AnakMina HemingwayOrang tuaE...

Live My LifeSingel oleh Far East Movement featuring Justin Bieberdari album Dirty BassDirilis25 Februari 2012 (2012-02-25)06 Maret 2012 (2012-03-06)GenreDance-popelectropopDurasi3:59 (w/o Redfoo)4:16 (w/ Redfoo)Label Cherrytree Interscope Pencipta RedOne Kevin Nishimura James Roh Jae Choung Virman Coquia Nathan Walker Justin Bieber John Mamann Jean Claude Sindres Yohanne Simon Bilal Hajji Redfoo (add.) Martin Kierszenbaum (add.) Produser RedOne De Paris Redfoo (remixer) Kronologi &#...

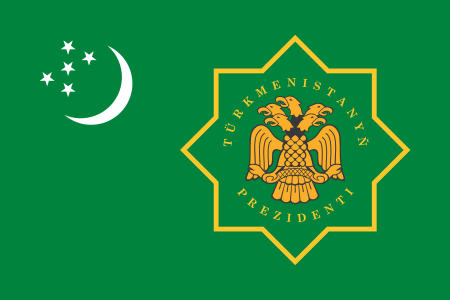

土库曼斯坦总统土库曼斯坦国徽土库曼斯坦总统旗現任谢尔达尔·别尔德穆哈梅多夫自2022年3月19日官邸阿什哈巴德总统府(Oguzkhan Presidential Palace)機關所在地阿什哈巴德任命者直接选举任期7年,可连选连任首任萨帕尔穆拉特·尼亚佐夫设立1991年10月27日 土库曼斯坦土库曼斯坦政府与政治 国家政府 土库曼斯坦宪法 国旗 国徽 国歌 立法機關(英语:National Council of Turkmenistan) ...

2020年夏季奥林匹克运动会波兰代表團波兰国旗IOC編碼POLNOC波蘭奧林匹克委員會網站olimpijski.pl(英文)(波兰文)2020年夏季奥林匹克运动会(東京)2021年7月23日至8月8日(受2019冠状病毒病疫情影响推迟,但仍保留原定名称)運動員206參賽項目24个大项旗手开幕式:帕维尔·科热尼奥夫斯基(游泳)和马娅·沃什乔夫斯卡(自行车)[1]闭幕式:卡罗利娜·纳亚(皮划艇)&#...

Akademi Manajemen Informatika dan Komputer Harapan Bangsa SurakartaNama lainAMIK HB SurakartaJenisPerguruan Tinggi SwastaDidirikan13 November 1990DirekturDr. Eka Budi Santosa, S.T., M.Pd.AlamatJl. Ir. Sutami No.46, Sekarpace, Jebres, Jebres, Kota Surakarta, Jawa Tengah, 57126, IndonesiaBahasaBahasa IndonesiaSitus webamikhb.ac.id Akademi Manajemen Informatika dan Komputer Harapan Bangsa Surakarta (disingkat AMIK HB Surakarta) adalah salah satu perguruan tinggi swasta di Indonesia yang berlokas...

Kebun Klasik SuzhouSitus Warisan Dunia UNESCOKriteriaKebudayaan: i, ii, iii, iv, vNomor identifikasi813Pengukuhan1997 (21st)Perluasan2000 Kebun Shizilin (Hanzi sederhana: 狮子林园; Hanzi tradisional: 獅子林園; Pinyin: Shī Zǐ Lín Yuán; Suzhou Wu: Sy tsy lin yoe, IPA: [sz̩ tsz̩ lin ɦyø]) adalah sebuah kebun yang terletak di Jalan Yuanlin nomor 23 di Distrik Pingjiang, Suzhou, Jiangsu, China. Kebun tersebut diakui bersama dengan kebun-kebun klasik lainnya di...

هذه المقالة يتيمة إذ تصل إليها مقالات أخرى قليلة جدًا. فضلًا، ساعد بإضافة وصلة إليها في مقالات متعلقة بها. (فبراير 2018) المجلس الأمريكي القومي لأمراض طب النساء والتوليد الاختصار AOBOG البلد الولايات المتحدة المقر الرئيسي شيكاغو هايتس، إلينوي[1] تاريخ التأسيس 1942[2] ا�...

Ini adalah nama Melayu; nama Jaffar merupakan patronimik, bukan nama keluarga, dan tokoh ini dipanggil menggunakan nama depannya, Kamarudin. Yang Berbahagia Dato'Kamarudin JaffarDSNS Wakil Menteri Luar NegeriMasa jabatan10 Maret 2020 – 24 November 2022Perdana MenteriMuhyiddin YassinIsmail Sabri YaakobMenteriHishammuddin HusseinSaifuddin AbdullahPendahuluMarzuki YahyaPenggantiTBADaerah pemilihanBandar Tun RazakWakil Menteri PerhubunganMasa jabatan2 Juli 2018 – 24 Februari...

زاك ريورج معلومات شخصية اسم الولادة (بالإنجليزية: Zachary George Roerig) الميلاد 22 فبراير 1985 (39 سنة) مونتبلير مواطنة الولايات المتحدة الحياة العملية المهنة ممثل، وممثل أفلام، وممثل تلفزيوني اللغة الأم الإنجليزية اللغات الإنجليزية المواقع IMDB صفحته عل�...

This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: 1956 French Grand Prix – news · newspapers · books · scholar · JSTOR (January 2017) (Learn how and when to remove this message) 1956 French Grand Prix ← Previous raceNext race → Reims-Gueux layoutRace detailsDate 1 July 1956Official name...

Personal name component indicating nobility A nobiliary particle is a type of onomastic particle used in a surname or family name in many Western cultures to signal the nobility of a family. The particle used varies depending on the country, language and period of time. In some languages, it is the same as a regular prepositional particle that was used in the creation of many surnames. In some countries, it became customary to distinguish the nobiliary particle from the regular one by a diffe...

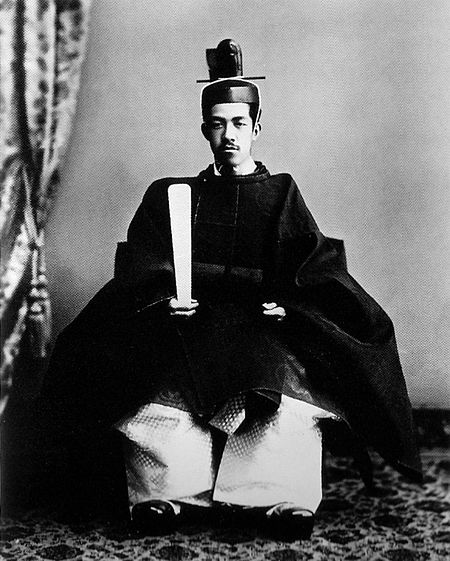

السمو الإمبراطوري الإمبراطور تايشو (باليابانية: 大正天皇) معلومات شخصية الميلاد 31 أغسطس 1879(1879-08-31)طوكيو الوفاة 25 ديسمبر 1926 (47 سنة) سبب الوفاة نوبة قلبية، وذات الرئة الإقامة أوياماقصر أكاساكاقصر طوكيو الإمبراطوري مواطنة اليابان لون الشعر شعر أسود مشك�...

Fontainebleau Entidad subnacional Escudo FontainebleauLocalización de Fontainebleau en Francia Coordenadas 48°24′32″N 2°42′06″E / 48.408888888889, 2.7016666666667Entidad Comuna de Francia • País Francia • Región Isla de Francia • Departamento Sena y Marne • Distrito Fontainebleau (subprefectura)[1] • Cantón Fontainebleau (chef-lieu)[1] • Mancomunidad Fontainebleau-Avon[2]Alcalde Frédéric Vall...

NGC 2138 L'amas ouvert NGC 2138 dans le Grand Nuage de Magellan Données d’observation(Époque J2000.0) Constellation Dorade[1] Ascension droite (α) 05h 54m 50,2s[2] Déclinaison (δ) −65° 50′ 14″ [2] Magnitude apparente (V) 13,8[3] 14,0 dans la Bande B[3] Dimensions apparentes (V) 1,0′[3] Localisation dans la constellation : Dorade Astrométrie Distance environ 48,5 kpc (∼158 000 al)[4] Caractéristiques physiques Type d...