Неразличимость шифротекста

|

Read other articles:

Artikel ini membutuhkan rujukan tambahan agar kualitasnya dapat dipastikan. Mohon bantu kami mengembangkan artikel ini dengan cara menambahkan rujukan ke sumber tepercaya. Pernyataan tak bersumber bisa saja dipertentangkan dan dihapus.Cari sumber: Kementerian Komunikasi dan Informatika Republik Indonesia – berita · surat kabar · buku · cendekiawan · JSTOR Kementerian Komunikasi dan Informatika Republik IndonesiaLambang Kementerian Komunikasi dan Infor...

Manchester UnitedNama lengkapManchester United Football ClubJulukanThe Red Devils (Setan Merah)[1]Berdiri1878; 145 tahun lalu (1878) dengan nama Newton Heath LYR F.C.StadionOld Trafford(Kapasitas: 74.310[2])PemilikManchester United plc (NYSE: MANU)Ketua bersamaJoel dan Avram GlazerManajerErik ten HagLigaLiga Utama Inggris2022–2023Liga Utama Inggris, ke-3 dari 20Situs webSitus web resmi klub Kostum kandang Kostum tandang Kostum ketiga Musim ini Manchester United Foo...

Canton de Broons Situation du canton de Broons dans le département des Côtes-d'Armor. Administration Pays France Région Bretagne Département Côtes-d'Armor Arrondissement(s) Dinan Bureau centralisateur Broons Conseillersdépartementaux Mandat Mickaël ChevalierIsabelle Goré-Chapel 2021-2028 Code canton 22 02 Histoire de la division Création 15 février 1790[1] Modifications 1 : 5 brumaire an X[3],[4](27 octobre 1801)2 : 22 mars 2015[2] Démographie Population 23 938 ...

ويليام غودوين (بالإنجليزية: William Godwin) معلومات شخصية الميلاد 3 مارس 1756 [1][2][3][4][5] الوفاة 7 أبريل 1836 (80 سنة) [1][2][3][4][5] لندن[6] مواطنة المملكة المتحدة لبريطانيا العظمى وأيرلندا مملكة بريطانيا العظمى (–1 يناير 1801) �...

Fishing popperArtificial flyTypePopperImitatesBaitfishTypical hooksPopperBodyFoamUsesPrimary useBassOther usesPanfish Red popper The popper is an effective and proven lure designed to move water using a concave or hollowed nose. Poppers aim to simulate any sort of distressed creature that might be moving or struggling on the surface of the water (baitfish, frogs, and insects are the most typical imitations). Poppers are used with spin fishing and fly fishing. Origin Originally this timeless l...

Европейская сардина Научная классификация Домен:ЭукариотыЦарство:ЖивотныеПодцарство:ЭуметазоиБез ранга:Двусторонне-симметричныеБез ранга:ВторичноротыеТип:ХордовыеПодтип:ПозвоночныеИнфратип:ЧелюстноротыеГруппа:Костные рыбыКласс:Лучепёрые рыбыПодкласс:Новопёры...

British-bred Thoroughbred racehorse The Duchess'The Duchess', the Winner of the Great St. Leger at Doncaster, 1816 by John Frederick Herring, Sr.SireCardinal YorkGrandsireSir Peter TeazleDamMiss NancyDamsireBeningbroughSexMareFoaled1813CountryUnited KingdomColourBayOwnerWilliam WilsonSir Bellingham Reginald Graham, 7th BaronetJohn George LambtonTrainerJames CroftRecord33:19-7-5Major winsPontefract Gold Cup (1816, 1817)St Leger Stakes (1816)Doncaster Stakes (1817)Doncaster Club Stakes (1817)Ri...

Icelandic actress and producer This is an Icelandic name. The last name is patronymic, not a family name; this person is referred to by the given name Nína. Nína Dögg FilippusdóttirNína at the 2007 Edda AwardsBorn (1974-02-25) 25 February 1974 (age 50)Reykjavík, IcelandOccupationsActressproducerYears active2001–presentKnown for Trapped The Valhalla Murders Blackport SpouseGísli Örn GarðarssonChildren2 Nína Dögg Filippusdóttir (born 25 February 1974) is an Icelandi...

Stu - Anche un alieno può sbagliareL'alieno Stu esaminato dall'istruttoreTitolo originaleLifted Paese di produzioneStati Uniti d'America Anno2006 Durata5 min Genereanimazione, commedia, fantascienza RegiaGary Rydstrom SoggettoJeff Pidgeon, Max Brace SceneggiaturaGary Rydstrom ProduttoreKatherine Sarafian Produttore esecutivoJohn Lasseter, Osnat Shurer Casa di produzionePixar Animation Studios MontaggioSteve Bloom MusicheMichael Giacchino ScenografiaMark Cordell Holmes AnimatoriDoug F...

Railway station in East Ayrshire, Scotland, UK CatrineLocation of the former stationGeneral informationLocationCatrine, East AyrshireScotlandOther informationStatusDisusedHistoryPre-groupingGlasgow and South Western RailwayKey dates1 September 1903Opened3 May 1943Closed Catrine railway station served the village of Catrine in East Ayrshire, Scotland. Open 1903–1943, except for a temporary closure, the station was the only one on the Catrine branch line of the Glasgow and South Western Railw...

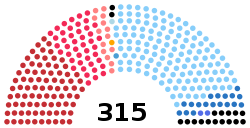

4th legislature of the Italian Republic (1963–1968) Legislature IV of Italy IV legislatura della Repubblica Italiana4th legislatureTypeTypebicameral HousesChamber of DeputiesSenate of the RepublicHistoryFounded16 May 1963 (1963-05-16)Disbanded4 June 1968 (1968-06-04) (5 years, 19 days)Preceded byIII LegislatureSucceeded byV LegislatureLeadershipPresident of the SenateCesare Merzagora, Ind (16 May 1963 – 7 November 1967)Ennio Zelioli-Lanzin...

Cakram optis Umum Cakram optis Penggerak cakram optis Optical disc authoring Authoring software Teknologi perekaman Recording modes Packet writing Burst cutting area Jenis cakram Compact disc (CD): CD-DA, CD-ROM, CD-R, CD-RW, 5.1 Music Disc, Super Audio CD (SACD), Photo CD, CD Video (CDV), Video CD (VCD), Super Video CD (SVCD), CD+G, CD-Text, CD-ROM XA, CD-i, MIL-CD, Mini CD DVD: DVD-R, DVD+R, DVD-R DL, DVD+R DL, DVD-R DS, DVD+R DS, DVD-RW, DVD+RW, DVD-RAM, DVD-D, DVD-A, HVD, EcoDisc, MiniDVD...

Dominican kids playing Plaquita, a baseball-like game. The Dominican Republic has some traditional games. Traditional games El juego del pañuelo El juego del pañuelo is a game similar to steal the bacon.[1] Hoyito Hoyito is a mancala game.[2] Plaquita Plaquita is a game with similarities to street cricket.[3][4] Vitilla Vitilla is a type of street baseball in which a plastic water bottle cap and a broomstick replace the baseball and bat respectively.[5 ...

En economía, una Caja de Edgeworth o Caja de Edgeworth-Bowley, llamada así en honor a los economistas Francis Ysidro Edgeworth y Arthur Lyon Bowley, es un instrumento gráfico utilizado para representar y analizar el intercambio de dos bienes entre dos individuos. Se utiliza con frecuencia en la teoría del equilibrio general y es un recurso para encontrar el equilibrio competitivo de un sistema económico simple. Se utiliza para mostrar la eficiencia en el intercambio. La caja de Edgewort...

UTC+1Localizzazione del fuso UTC+1Denominazioni Central European Time (CET) West Africa Time (WAT) Western European Summer Time (WEST) CodiceA Differenza da UTC+1 ora Longitudine equivalente15° Est Superficie emersa≈ 14 300 000 km² Popolazione≈ 670 000 000 Densità≈ 47 ab./km² Paesi o territori45 in inverno20 in estate UTC+1 è un fuso orario in anticipo di un'ora sull'UTC, e basato sull'Europa Centrale. Per il meccanismo dell'ora legale l...

المدينة هي التقسيم الإداري الذي يندرج تحت تقسيم المديرية في الحضر وهي عبارة عن مراكز المحافظات ومراكز المديريات بالإضافة إلى كل تجمع سكاني حضري يبلغ عدد سكانها (5000) نسمة أو أكثر وتتوفر فيها خدمة أو أكثر من الخدمات الأساسية . خريطة اليمن صنعاء, عاصمة اليمن عدن المكلا تعز مدي�...

Chinese surname 葛Other namesSee alsoZhuge (諸葛) Ge (Chinese: 葛; pinyin: Gě) is a surname of Chinese origin. One branch of the family became the compound surname Zhuge. In 2013 it was found to be the 110th most common surname, composed of 1.95 million people or 0.150% of the total national population, with the province with the largest population being Jiangsu.[1] It is the 44th name on the Hundred Family Surnames poem. Notable people Ge Yunfei (Chinese: 葛云飞; ...

Réserve naturelle d'Obedska baraGéographiePays SerbieProvince VoïvodineRégion SyrmieCoordonnées 44° 43′ 00″ N, 20° 01′ 00″ EVille proche Pećinci, RumaSuperficie 98,20 km2AdministrationCatégorie UICN IVWDPA 328840Création 1951Patrimonialité Site RamsarLocalisation sur la carte d’EuropeLocalisation sur la carte de Serbiemodifier - modifier le code - modifier Wikidata La réserve naturelle de l'Obedska bara (en serbe cyrillique : Об�...

هذه قائمة أعلام مقاطعات الفلبين. التصميم التصميم الأكثر شيوعًا هو حقل بلون واحد يتوسطه شعار المقاطعة؛[1] اللون الأكثر انتشارًا هو الأبيض متبوعًا بالأصفر والأخضر والأزرق. وتحتوي بعض هذه الأعلام على نص إضافي أعلى أو أسفل الشعار، وعادة ما يتضمن اسم المقاطعة. ولكن هناك أعل...

Este artículo o sección necesita referencias que aparezcan en una publicación acreditada. Busca fuentes: «Economista» – noticias · libros · académico · imágenesEste aviso fue puesto el 4 de noviembre de 2010. Adam Smith, autor de La riqueza de las naciones. Un/a economista es aquel científico social que estudia tanto las causas como las consecuencias de los fenómenos económicos que involucran costos y beneficios, a partir de lo cual concibe, formula y prueba...