Cibercoleta

|

Read other articles:

Ferrari F2007KategoriFormula SatuKonstruktorScuderia FerrariPerancangMario Almondo (Direktur Teknik Eksekutif)Aldo Costa (Direktur Desain dan Pengembangan)Nikolas Tombazis (Kepala Desainer)Marco Fainello (Kepala Kinerja Kendaraan) Tiziano Battistini (Kepala Desain Sasis) Simone Resta (Kepala R&D)John Iley (Kepala Aerodinamika) Marco de Luca (Kepala Ahli Aerodinamika)Gilles Simon(Direktur Teknis Mesin)David Salters(Kepala Desainer Mesin)Pendahulu248 F1PenerusF2008Spesifikasi teknisSasisCar...

Bois de Boulogne Bois de Boulogne adalah taman umum besar yang terletak di sepanjang tepi barat arondisemen ke-16 Paris, dekat pinggiran kota Boulogne-Billancourt dan Neuilly-sur-Seine. Tanah tersebut diserahkan ke kota Paris oleh Kaisar Napoleon III untuk diubah menjadi taman umum pada tahun 1852.[1] Ini adalah taman terbesar kedua di Paris, sedikit lebih kecil dari Bois de Vincennes di sisi timur kota. Ini mencakup area seluas 845 hektar (2088 hektar), yaitu sekitar dua setengah kal...

American professional soccer player Christen Press Press with the USWNTPersonal informationFull name Christen Annemarie Press[1]Date of birth (1988-12-29) December 29, 1988 (age 35)Place of birth Los Angeles, CaliforniaHeight 5 ft 7 in (1.70 m)Position(s) ForwardTeam informationCurrent team Angel CityNumber 23Youth career Slammers FC2003–2007 Chadwick DolphinsCollege careerYears Team Apps (Gls)2007–2010 Stanford Cardinal 98 (71)Senior career*Years Team Apps (Gl...

Uptown FunkLagu oleh Mark Ronson featuring Bruno Marsdari album Uptown SpecialSisi-B Feel Right (CD) Remixes (12) Dirilis10 November 2014 (2014-11-10)Format 12 CD digital download Direkam2014 Various studios[1] Royal Studios(Memphis, Tennessee) Zelig Studios(London, England) Cherry Beach Studios(Toronto, Ontario) The Armory(Vancouver, British Columbia) Levcon Studios(Los Angeles, California) Daptone Studios(Brooklyn, New York) Genre Funk boogie disco Durasi 4:30 (album version) 3...

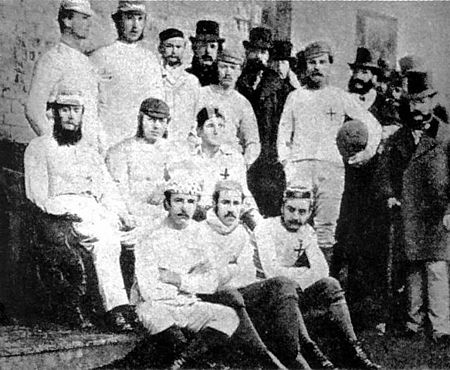

Untuk klub sepak bola dengan nama yang sama, lihat Sheffield United F.C. dan Sheffield Wednesday F.C. Sheffield F.C.Nama lengkapSheffield Football ClubBerdiri24 Oktober 1857; 166 tahun lalu (1857-10-24)StadionCoach and Horses Ground, Dronfield(Kapasitas: 2,000)KetuaRichard Tims[1]ManajerCurtis WoodhouseLigaLiga Utara InggrisDivisi Satu Selatan2011–12Liga Utara InggrisDivisi Satu Selatan, ke-4Situs webSitus web resmi klub Kostum kandang Kostum tandang Musim ini Sheffield FC...

Parts of this article (those related to the number of exoplanets discovered) need to be updated. Please help update this article to reflect recent events or newly available information. (January 2022) The following is a list of exoplanet search projects. Ground-based search projects Project name Status Number of exoplanets found Notes Anglo-Australian Planet Search (AAPS) Active 28 (as of February 2014) Automated Planet Finder (APF) Active 0 based at the Lick Observatory (also known as the R...

Pour les articles homonymes, voir Hall. Cet article est une ébauche concernant l’architecture ou l’urbanisme. Vous pouvez partager vos connaissances en l’améliorant (comment ?) selon les recommandations des projets correspondants. Hall. Le hall (anglicisme du XVIIe siècle venant du français halle) est une grande salle servant d'entrée dans les habitations individuelles et collectives, ou d'espace de dégagement dans les édifices recevant du public (hall de gare, d'aéro...

Ираклеониты — ученики гностика Ираклеона (II век). Упоминаются как особая секта Епифанием и Августином; при крещении и миропомазании они соблюдали обряд помазания елеем и при этом произносили воззвания на арамейском языке, которые должны были освободить душу от власт�...

2011 book by Matthew White The Great Big Book of Horrible Things: The Definitive Chronicle of History’s 100 Worst Atrocities AuthorMatthew WhiteCountryUnited StatesLanguageEnglishSubjectWar crimesPublished2011PublisherW. W. Norton & CompanyMedia typePrintPages669ISBN978-0-393-08192-3 The Great Big Book of Horrible Things: The Definitive Chronicle of History's 100 Worst Atrocities is a popular history book by Matthew White, a librarian. The book provides a ranking of the hundred wor...

1994 Filipino filmMistahTheatrical release posterDirected byRicardo Bebong OsorioScreenplay byHumilde Meek RoxasStory byMario CariñoProduced byWilliam LearyStarringRobin PadillaRustom Padilla[a]CinematographyJoe BatacRicardo HerreraEdited byRene TalaMusic byMandy FerrerRobinhood C. PadillaProductioncompaniesViva FilmsRCP ProductionsDistributed byViva FilmsRelease date January 2, 1994 (1994-01-02) Running time119 minutesCountryPhilippinesLanguageFilipino Mistah is a 19...

AirportRange Regional AirportIATA: HIBICAO: KHIBFAA LID: HIBSummaryAirport typePublicOwnerChisholm-Hibbing AirportServesHibbing, MinnesotaElevation AMSL1,354 ft / 413 mCoordinates47°23′12″N 092°50′20″W / 47.38667°N 92.83889°W / 47.38667; -92.83889WebsiteRangeRegionalAirport.comMapsFAA airport diagramHIBShow map of MinnesotaHIBShow map of the United StatesRunways Direction Length Surface ft m 13/31 6,758 2,060 Asphalt 4/22 3,075 937 Asphalt St...

2018 Afghan parliamentary election ← 2010 20 and 27 October 2018 All 249 seats to the House of the People Speaker before election Abdul Raouf Ebrahimi Independent Elected Speaker Mir Rahman Rahmani Independent Politics of Afghanistan Constitution Taliban Islamic Movement Loya jirga (Grand assembly) Human rights Human Rights Commission LGBT rights Treatment of women by the Taliban Government Supreme Leader (list) Hibatullah Akhundzada (decrees) Prime Minister Hasan Akhund (acting) ...

Spiritual attainments in Indian religions Not to be confused with the African Siddi or the Karnataka Siddi. In Indian religions, Siddhis (Sanskrit: सिद्धि siddhi; fulfillment, accomplishment) are material, paranormal, supernatural, or otherwise magical powers, abilities, and attainments that are the products of yogic advancement through sādhanās such as meditation and yoga.[1] The term ṛddhi (Pali: iddhi, psychic powers) is often used interchangeably in Buddhism. Etymo...

Il trattato Hay-Bunau-Varilla è un trattato stipulato da Stati Uniti e Panama negli Stati Uniti il 18 novembre 1903 (due settimane dopo la dichiarazione d'indipendenza del Panama dalla Colombia). Il trattato è così designato dal nome dei due funzionari che raggiunsero l'accordo: John Hay, allora segretario di Stato degli Stati Uniti, e Phillipe Bunau-Varilla, ministro plenipotenziario per il Panama negli Stati Uniti. Dopo la dichiarazione d'indipendenza del Panama dalla Colombia, Phillipe ...

Flag of English county Flag of NorthumberlandProportion5:8Adopted1995; 29 years ago (1995)DesignPaly of eight Or and Gules per fess embattled all counterchanged[1]Designed byCollege of Arms Scottish and Northumberland flags at Carter Bar The flag flying in Newton-on-the-Moor The Northumberland flag is the flag of the historic county of Northumberland and the banner of arms for Northumberland County Council. The shield of arms is in turn based on the arms medieva...

American Hockey League team in Charlotte, North Carolina For other uses, see Charlotte Checkers (disambiguation). Charlotte CheckersCityCharlotte, North CarolinaLeagueAmerican Hockey LeagueConferenceEasternDivisionAtlanticFounded1990Home arenaBojangles ColiseumColorsRed, black, silver, white Owner(s)Zawyer Sports & EntertainmentGeneral managerGregory CampbellHead coachGeordie KinnearCaptainZac DalpeMediaAHL.TV (Internet)AffiliatesFlorida Panthers (NHL)Savann...

Cet article est une ébauche concernant une commune du Nord. Vous pouvez partager vos connaissances en l’améliorant (comment ?). Le bandeau {{ébauche}} peut être enlevé et l’article évalué comme étant au stade « Bon début » quand il comporte assez de renseignements encyclopédiques concernant la commune. Si vous avez un doute, l’atelier de lecture du projet Communes de France est à votre disposition pour vous aider. Consultez également la page d’aide à la ...

Серия «Гравити Фолз»6 — «Диппер становится мужиком»англ. Dipper vs. Manliness Производство Сценарист Тим Маккеон Режиссёр Аарон СпрингерДжо Питт Раскадровщик Тайлер ЧенЭрик ФонтейнНики Ян Код производителя 618G-106 Сезон 1 Трансляции В США 20 июля 2012 В России 19 сентября 2013 К�...

ベンダムスチン IUPAC命名法による物質名 IUPAC名 4-[5-[Bis(2-chloroethyl)amino]-1-methyl-1H-benzimidazol-2-yl]butanoic acid monohydrochloride 臨床データ販売名 トレアキシンMedlinePlus a608034ライセンス US FDA:リンク胎児危険度分類 US: D 法的規制 劇薬、処方箋医薬品投与経路 点滴静注薬物動態データ生物学的利用能NA血漿タンパク結合94–96%代謝肝臓(主にCYP1A2)半減期40 min(ベン�...

British Film Institute AbbreviazioneBFI Fondazione1933 Sede centrale Londra PresidenteJosh Berger Lingua ufficialeInglese Sito web Modifica dati su Wikidata · Manuale Il British Film Institute (BFI) è la maggiore istituzione cinematografica britannica, una charity fondata secondo il Royal Charter, guidata da un Board di 15 governatori, con l'obiettivo di promuovere la cultura cinematografica. Si distingue per l'ampio spettro di attività svolte, che vanno dalla gestione di sale cinemat...