Shadow IT

|

Read other articles:

Tikus panjat Kivu Dendromus nyasae Status konservasiRisiko rendah TaksonomiKerajaanAnimaliaFilumChordataKelasMammaliaOrdoRodentiaFamiliMuridaeGenusDendromusSpesiesDendromus nyasae Thomas, 1916 Tata namaSinonim taksonkivu Thomas, 1916lbs Tikus panjat Kivu (Dendromus nyasae) adalah sebuah spesies hewan pengerat dalam keluarga Nesomyidae. Spesies tersebut ditemukan di Burundi, Republik Demokratik Kongo, Rwanda, Malawi, Tanzania, Uganda, dan Zambia. Referensi Dieterlen, F. 2004. Dendromus kivu. 2...

George PellACKardinal, Prefek Sekretariat bagi EkonomiPell (2012)Penunjukan24 Februari 2014Masa jabatan berakhir24 Februari 2019PenerusJuan Antonio Guerrero AlvesJabatan lainKardinal Imam Santa Maria Domenica Mazzarello (2003–2023)ImamatTahbisan imam16 Desember 1966oleh Grégoire-Pierre AgagianianTahbisan uskup21 Mei 1987oleh Frank LittlePelantikan kardinal21 Oktober 2003oleh Yohanes Paulus IIPeringkatKardinal-ImamInformasi pribadiLahir(1941-06-08)8 Juni 1941Ballarat, Victoria, Au...

Christian Doppler. Christian Doppler (29 November 1803 – 17 Maret 1853) adalah seorang fisikawan dan matematikawan asal Austria.[1] Doppler terkenal atas kontribusinya dalam menyusun prinsip tentang sebuah fenomena yang dinamakan Efek Doppler.[2] Christian Doppler dilahirkan di Salzburg, Austria.[2] Karena kondisi fisiknya yang lemah, ia tidak mampu meneruskan usaha pandai batu milik ayahnya.[2] Doppler mempelajari filsafat di Salzburg, serta ma...

Marcello Leppe Informasi pribadiNama lengkap Marcello Romeo LeppeTanggal lahir 11 April 1948 (umur 75)Tempat lahir Viareggio, ItaliaPosisi bermain GelandangInformasi klubKlub saat ini Guangzhou Evergrande (pelatih)Karier junior1963–1969 Stella Rossa ViareggioKarier senior*Tahun Tim Tampil (Gol)1969 Sampdoria 0 (0)1969–1970 Savona 21 (2)1970–1978 Sampdoria 274 (5)1979–1982 Pistoiese 59 (1)Total 354 (8)Tim nasional‡ Italia U-23 2 (0)Kepelatihan1982–1985 Sampdoria (tim muda)198...

Si ce bandeau n'est plus pertinent, retirez-le. Cliquez ici pour en savoir plus. Cet article sur l'économie doit être recyclé (juin 2010). Une réorganisation et une clarification du contenu paraissent nécessaires. Améliorez-le, discutez des points à améliorer ou précisez les sections à recycler en utilisant {{section à recycler}}. Économie du travailPartie de ÉconomieObjet TravailPersonnes clés Gary BeckerMichael SpenceJacob MincerDavid CardAlan Kruegermodifier - modifier le cod...

Sir Adrian BirdCBE FRS FRSELahirAdrian Peter Bird03 Juli 1947 (umur 76)[1]Almamater Universitas Sussex (BSc) Universitas Edinburgh (PhD) Suami/istriCatherine Mary Abbott (m. 1993)[1]Penghargaan Knight Bachelor (2014) CBE (2005) FMedSci (2001)[2] FRSE Medali Gabor (1999) Penghargaan Charles-Leopold Mayer (2008) Penghargaan Gairdner (2011) FRS (1989)[3] Karier ilmiahBidang Genetika Epigenetika[4][5&...

Лексикон Рошера Общая информация Тип письменная работа[d] Жанр энциклопедия и справочник Язык немецкий Медиафайлы на Викискладе Ausführliches Lexikon der griechischen und römischen Mythologie («Подробный лексикон греческой и римской мифологии») — основополагающий справочник и незамени...

Hebrew name that appeared in the Book of Isaiah Emmanuel redirects here. For other uses, see Immanuel (disambiguation) and Emmanuel (disambiguation). Christ Emmanuel, Christian icon with riza by Simon Ushakov, 1668. According to the Gospel of Matthew, Immanuel refers to Jesus Christ. Immanuel or Emmanuel (Hebrew: עִמָּנוּאֵל, romanized: ʿĪmmānūʾēl, meaning, God with us or God is with us; also romanized: Imanu'el; and Emmanouël or Ἐμμανουήλ in Koine Greek of th...

James Clark Ross Información personalNacimiento 15 de abril de 1800 Finsbury Square (Reino Unido) Fallecimiento 3 de abril de 1862 (61 años)Aylesbury (Reino Unido) Sepultura Cementerio de la Iglesia Parroquial de Santiago el Grande de Aston AbbottsNacionalidad BritánicaFamiliaPadres George Ross Christian Clark Cónyuge Anne Coulman (desde 1843) Información profesionalOcupación Explorador, naturalista, oficial naval y botánico Área Botánica Abreviatura en botánica J.C.Ross Rama m...

Khuzdul Creato daJ.R.R. Tolkien nel 1940 Contestoil mondo immaginario di Arda nel romanzo Il Signore degli Anelli Altre informazioniScritturaCirth, alfabeto latino TassonomiaFilogenesiLingue artificiali Lingue artistiche Khuzdul Codici di classificazioneISO 639-2art Estratto in lingua TraslitterazioneBalin / Fundinul / Uzbad Khazad-dûmu Balin, figlio di Fundin, signore di Khazad-dûm. Manuale Iscrizioni in Khuzdul sulla tomba di Balin, signore di Moria (ART) «Baruk Khazâd! ...

1971 British horror film directed by John Hough For the concert tour by Rob Zombie and Marilyn Manson, see Twins of Evil Tour. Twins of Evil(a.k.a. Twins of Dracula)American Theatrical release posterDirected byJohn HoughScreenplay byTudor GatesBased oncharactersby Sheridan Le FanuProduced byMichael StyleHarry FineStarringPeter CushingDennis PriceMadeleine CollinsonMary CollinsonIsobel BlackKathleen ByronDamien ThomasDavid WarbeckCinematographyDick BushEdited bySpencer ReeveMusic byHarry Rober...

Sadali SàdiliKomuneComune di SadaliLokasi Sadali di Provinsi Sardinia SelatanNegaraItaliaWilayah SardiniaProvinsiSardinia Selatan (SU)Pemerintahan • Wali kotaRomina MuraLuas • Total49,61 km2 (19,15 sq mi)Ketinggian765 m (2,510 ft)Populasi (2016) • Total988[1]Zona waktuUTC+1 (CET) • Musim panas (DST)UTC+2 (CEST)Kode pos08030Kode area telepon0782Situs webhttp://www.comune.sadali.nu.it/ Sadali (bahasa Sardinia...

Concept regarding the moral worth of the individual Individual freedom redirects here. For other uses, see Civil liberties. Part of a series onIndividualism Principles Autonomy Civil liberties Do it yourself Eremitism Free love Freethought Human rights Individual Individual rights Individual reclamation Individuation Laissez-faire Libertine Liberty Methodological individualism Negative liberty Open border Personal property Positive liberty Private property Self-actualization Self-ownership Se...

لمعانٍ أخرى، طالع فرانك فنسنت (توضيح). هذه المقالة تحتاج للمزيد من الوصلات للمقالات الأخرى للمساعدة في ترابط مقالات الموسوعة. فضلًا ساعد في تحسين هذه المقالة بإضافة وصلات إلى المقالات المتعلقة بها الموجودة في النص الحالي. (مارس 2018) فرانك فنسنت معلومات شخصية اسم ا�...

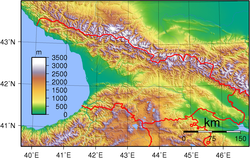

格鲁吉亚地理洲欧洲地区东欧坐标42°00′N 43°30′E / 42.000°N 43.500°E / 42.000; 43.500面积第世界排名第120名 • 总计69,700平方公里(26,900平方英里)海岸线315公里(196英里)毗邻1,655 km亚美尼亚:164 km;阿塞拜疆:322 km;俄罗斯:723 km;土耳其:252 km最高点什哈拉山 5,068 m最低点-1.5-2.3 m最长河流库拉河 1364km最大湖泊帕腊瓦纳湖 格鲁吉亚位於歐洲東部,黑...

Pemain musik didgeridoo amatir yang menggunakan instrumen bambu Seorang pesepakbola amatir di pertandingan klub lokal, Newcastle, Britania Raya; 9 September 2006 Amatir (dari bahasa Prancis: amateur, yang berarti kekasih) umumnya dianggap sebagai seseorang yang melakukan pekerjaan, penelitian, atau bergiat di bidang nonprofesional atau tidak dibayar. Amatir bisa juga berarti kegiatan yang dilakukan atas dasar kesenangan dan bukan untuk memperoleh nafkah, misalnya orang yang bermain musik, mel...

Qasr Kharana Qasr Kharana (bahasa Arab: قصر الخرانة, Qasr Kharanah) adalah nama sebuah bangunan megah menyerupai kastel yang terletak di gurun Yordania, sekitar 60 km sebelah timur Amman yang lebih dekat dengan perbatasan Arab Saudi. Bangunan ini dibangun pada awal abad ke-8 seperti yang dibuktikan oleh sebuah prasasti dari salah satu kamar yang masih tetap berarsitektur Kekaisaran Sassaniyah. Ini adalah contoh awal dari arsitektur Islam di wilayah tersebut. Qasr Kharana me...

31-я церемония награждения премии «Оскар» Общие сведения Дата 6 апреля 1959 года Место проведения RKO Pantages Theatre, Голливуд, Калифорния, США Ведущие Джерри Льюис, Морт Сал, Тони Рэндалл, Боб Хоуп, Дэвид Нивен, Лоренс Оливье Продюсер Джерри Уолд Режиссёр Алан Хэндли Трансляция Кан�...

Sampul Komikland Edisi ke-5 bulan Februari 2000. Komikland adalah majalah tentang komik yang diterbitkan oleh PT Jawa Media Komputama yang berkantor di Surabaya. Edisi pertama terbit pada bulan Oktober 1999. Majalah ini mengulas komik Amerika Serikat, manga dan anime, liputan, dan halaman komik. Majalah ini bertahan sampai edisi ke-7. Artikel bertopik jurnalisme ini adalah sebuah rintisan. Anda dapat membantu Wikipedia dengan mengembangkannya.lbs

2-й Раушский переулок 2-й Раушский, 4. Дом причта храма св. Николая Заяицкого. Общая информация Страна Россия Город Москва Округ ЦАО Район Замоскворечье Протяжённость 150 м Метро Новокузнецкая Третьяковская Прежние названия Николо-Заяицкий переулок (до 1954 года) Почтовый инд...