XSS

|

Read other articles:

Disambiguazione – Se stai cercando altri significati, vedi California (disambigua). Californiastato federato(EN) State of California (dettagli) (dettagli) California – VedutaParco nazionale di Yosemite LocalizzazioneStato Stati Uniti AmministrazioneCapoluogoSacramento GovernatoreGavin Newsom (D) dal 2019 Data di istituzione9 settembre 1850 TerritorioCoordinatedel capoluogo38°33′20″N 121°28′08″W / 38.555556°N 121.468889°W38.555556; -121.468889�...

EX'ACTSampul album digitalAlbum studio karya EXODirilis9 Juni 201618 Agustus 2016 (edisi kemas ulang)Direkam2016GenreK-popR&Bacid houseDurasi41:1948:20 (edisi kemas ulang)BahasaKoreaMandarinLabel S.M. Entertainment KT Music ProduserLee Soo-man (eksekutif)Kronologi EXO Sing for You(2015)Sing for You2015 EX'ACT(2016) For Life(2016) Sampul alternatifSingel dalam album Ex'Act Lucky OneDirilis: 9 Juni 2016 MonsterDirilis: 9 Juni 2016 LottoDirilis: 18 Agustus 2016 For Life2016 EX'ACT ad...

Representation of written Bengali language in the Latin script Romanisation of Bengali is the representation of written Bengali language in the Latin script. Various romanisation systems for Bengali are used, most of which do not perfectly represent Bengali pronunciation. While different standards for romanisation have been proposed for Bengali, none has been adopted with the same degree of uniformity as Japanese or Sanskrit.[note 1] The Bengali script has been included with the group...

Artikel ini sebatang kara, artinya tidak ada artikel lain yang memiliki pranala balik ke halaman ini.Bantulah menambah pranala ke artikel ini dari artikel yang berhubungan atau coba peralatan pencari pranala.Tag ini diberikan pada Oktober 2022. Alishan Forest RailwayIkhtisarLokasiKabupaten Chiayi, TaiwanKoordinat23°30′36″N 120°48′15″E / 23.510092°N 120.804239°E / 23.510092; 120.804239Koordinat: 23°30′36″N 120°48′15″E / 23.510092°N...

For other uses, see The Union. This article relies excessively on references to primary sources. Please improve this article by adding secondary or tertiary sources. Find sources: The Union newspaper – news · newspapers · books · scholar · JSTOR (January 2011) (Learn how and when to remove this template message) The UnionThe Union offices in 2022TypeDaily newspaperOwner(s)Gold Hill California MediaFounder(s)Jim Townsend and Henry Meyer BlumenthalP...

Не следует путать со словацким и славянским.У этого термина существуют и другие значения, см. Словенский язык (значения).Словенский язык Самоназвание slovenski jezik, slovenščina Страны Словения, Австрия, Италия, Венгрия, Хорватия, Германия, США, Канада, Аргентина, Австралия, ЮАР Ре�...

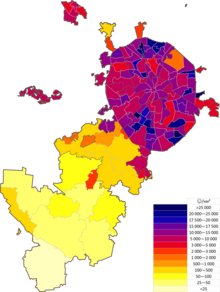

Москва — самый населенный город России; центр Московской городской агломерации, крупнейшей городской агломерации в России и Европе с численностью постоянного населения около 13 миллиона человек. В качестве города федерального значения является субъектом РФ с сам�...

Questa voce o sezione sull'argomento reti televisive italiane non cita le fonti necessarie o quelle presenti sono insufficienti. Commento: questo canale è stato attivo in Italia dal luglio 2003 fino al novembre 2010, poi fu chiuso definitivamente. Soltanto da maggio 2010 assunse la denominazione Rai Extra, denominazione che è durata solamente sei mesi scarsi. Non sarebbe quindi più logico rinominare la voce a RaiSat Extra, ossia la denominazione di gran lunga più diffusa? Sette anni...

Brazilian JewsJudeus brasileirosיְהוּדִים ברזילאיםThe Location of Brazil in South AmericaTotal population107,329[1]–120,000[2] Jewish BraziliansRegions with significant populationsBrazil: Mainly in the cities of São Paulo, Rio de Janeiro and Porto Alegre.LanguagesBrazilian Portuguese · Hebrew · Yiddish · LadinoReligionJudaismRelated ethnic groupsBrazilian people, Sephardi Jews, Mizrahi Jews and Ashkenazi...

Lake in Italy and Switzerland Lake MaggioreLago Maggiore (Italian)Verbano (Italian)Lagh Maggior (Lombard)Lagh Magior (Piedmontese)View of Lake Maggiore towards the Alps and Monte Rosa from above LavenoLocationLombardy and Piedmont, Italy Ticino, SwitzerlandCoordinates46°05′53″N 08°42′53″E / 46.09806°N 8.71472°E / 46.09806; 8.71472Primary inflowsTicino, Maggia, Toce, TresaPrimary outflowsTicinoCatchment area6,599 km2 (2,548 sq&#...

English footballer (born 1989) Jack Colback Colback playing for Sunderland in 2012Personal informationFull name Jack Raymond Colback[1]Date of birth (1989-10-24) 24 October 1989 (age 34)[2]Place of birth Newcastle upon Tyne, EnglandHeight 5 ft 10 in (1.77 m)[3]Position(s) Defensive midfielderTeam informationCurrent team Queens Park RangersNumber 4Youth career1999–2008 SunderlandSenior career*Years Team Apps (Gls)2008–2014 Sunderland 115 (4)2009�...

The Eight Bells The Eight Bells is a grade II listed public house in Park Street, Hatfield, Hertfordshire, England.[1] The building has a timber frame from around the sixteenth century and a nineteenth-century front. Literary associations The pub has associations with the author Charles Dickens. Dickens is known to have stayed there in the 1830s, and it is believed to be the pub in Hatfield visited by his fictional character Bill Sikes.[2] References ^ Historic England. The E...

1937 song composed by Tommy Dorsey, Moe Jaffe, and Clay Boland 1937 sheet music cover, Standard Music, Inc., New York.The Morning After is a 1937 song composed by Tommy Dorsey, Moe Jaffe, and Clay Boland. Tommy Dorsey and His Orchestra released the song as a Victor 78 single in 1937 with Jack Leonard on vocals. The Morning After was released as a Victor 78, 25703-A, by Tommy Dorsey and His Orchestra in 1937 with I May Be Wrong But I Think You're Wonderful as the B side.[1] The song wa...

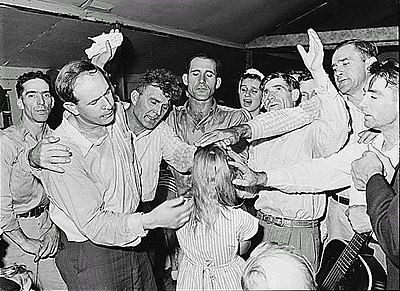

لاجئون كوبيون في قارب مليء بالمهاجرين . هروب ماريل الجماعي (بالإنجليزية: Mariel boatlift) و(بالإسبانية: Éxodo del Mariel) هو هجرة جماعية غير شرعية لمواطنين كوبيين حدثت ما بين 15 أبريل و31 أكتوبر 1980.[1][2][3] كان سبب الهجرة هو الانخفاض الحاد الذي شهده اقتصاد كوبا في ذاك الوقت الذي...

American figure skater Katarina WolfkostinWolfkostin/Chen at the 2020 Winter Youth OlympicsFull nameKatarina Patricia WolfkostinBorn (2004-10-09) October 9, 2004 (age 19)Ann Arbor, MichiganHometownAnn Arbor, MichiganHeight1.64 m (5 ft 4+1⁄2 in)Figure skating careerCountry United StatesPartnerDimitry TsarevskiCoachCharlie WhiteGreg ZuerleinTanith Belbin WhiteSkating clubPeninsula FSCBegan skating2009 Medal record Representing United States Figure skating: I...

UK main battle tank This article is about the British main battle tank. For the World War II cruiser tank, see Cruiser Mk VIII Challenger. FV 4030 Challenger Challenger 1 at Tankfest 2009 at The Tank MuseumTypeMain battle tankPlace of originUnited KingdomService historyIn serviceUK: 1983–2001 (Repair and recovery derivative remains in service.)Jordan: 1999–2022 (now stored)Used byBritish ArmyRoyal Jordanian ArmyWarsGulf WarProduction historyManufacturerRoyal Ordnance F...

Full contact combat sport and martial art For other uses, see Boxing (disambiguation). This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Boxing – news · newspapers · books · scholar · JSTOR (April 2022) (Learn how and when to remove this message) BoxingTwo Royal Navy men boxing for charity (1945). The modern s...

For the greater glory of God. Part of a series on theSociety of JesusChristogram of the Jesuits History Regimini militantis Congregatio de Auxiliis Suppression Hierarchy General Congregation Superior General Spirituality Spiritual Exercises Ad maiorem Dei gloriam Magis Works List of Jesuit educational institutions Notable Jesuits Ignatius of Loyola Francis Xavier Peter Faber Pedro Arrupe John Berchmans Francisco Suárez Robert Bellarmine Peter Canisius Edmund Campion Pierre-Jean De Smet Augus...

جزء من سلسلة مقالات حولالخوارق مقالات أساسية ما بعد الحياة ملاك إسقاط نجمي علم التنجيم هالة Bilocation حدة الإدراك Close encounter Cold spot استدعاء Cryptid إله ديمون مس الشيطان علم الشياطين إكتوبلازم ظاهرة صوت إلكتروني طرد الأرواح الشريرة إدراك خارج الحواس جنية (أسطورة) Fear of ghosts تشارلز فورت ...

霞ヶ丘駅 駅舎 かすみがおか Kasumigaoka (五色塚古墳前) ◄SY 11 山陽垂水 (1.1 km) (0.8 km) 舞子公園 SY 13► 所在地 神戸市垂水区五色山五丁目7-4[1]北緯34度37分50.99秒 東経135度2分32.44秒 / 北緯34.6308306度 東経135.0423444度 / 34.6308306; 135.0423444 (霞ヶ丘駅)座標: 北緯34度37分50.99秒 東経135度2分32.44秒 / 北緯34.6308306度 東経135.0423444度...