Contrôle d'accès logique

|

Read other articles:

Buenaventura Báez Presiden Republik DominikaMasa jabatan29 Mei 1849 – 15 Februari 1853 PendahuluManuel JiménesPenggantiPedro SantanaMasa jabatan8 Oktober 1856 – 13 Juni 1858Wakil PresidenDomingo Daniel Pichardo Pró PendahuluManuel de Regla MotaPenggantiJosé Desiderio ValverdeMasa jabatan8 Desember 1865 – 29 Mei 1866Wakil PresidenFrancisco Antonio Gómez y Báez PendahuluPedro GuillermoPenggantiTriwira 1866Masa jabatan2 Mei 1868 – 2 Januari 1874W...

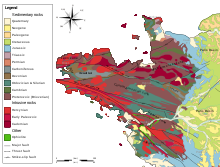

La situazione tettonica di 380 milioni di anni fa, durante il Devoniano superiore Mappa geologica del Massiccio armoricano, il maggior affioramento del terrane dell'Armorica L'Armorica o terrane armoricano era un microcontinente o gruppo di frammenti continentali che si separarono dalla Gondwana verso la fine del Siluriano e entrarono in collisione con l'Euramerica (o Laurussia) verso la fine del Carbonifero durante l'orogenesi ercinica. Il nome del continente storico deriva da quello dall'om...

Artikel ini sebatang kara, artinya tidak ada artikel lain yang memiliki pranala balik ke halaman ini.Bantulah menambah pranala ke artikel ini dari artikel yang berhubungan atau coba peralatan pencari pranala.Tag ini diberikan pada Februari 2023. Neohylus dubius Klasifikasi ilmiah Kerajaan: Animalia Filum: Arthropoda Kelas: Insecta Ordo: Coleoptera Famili: Cerambycidae Genus: Neohylus Spesies: Neohylus dubius Neohylus dubius adalah spesies kumbang tanduk panjang yang tergolong famili Cerambyci...

Remembrance day Part of a series onJewish exodus from the Muslim world Background History of the Jews under Muslim rule Sephardi Mizrahi Yemeni Zionism Arab–Israeli conflict 1948 war Suez Crisis Six-Day War Antisemitism in the Arab world Farhud Aleppo Aden Oujda and Jerada Tripolitania Cairo Baghdad Tripoli Exodus by country Morocco Operation Mural Operation Yachin Egoz Yemen Iraq Egypt Lebanon Iran Tunisia Hurum air disaster Remembrance Awareness day JIMENA JJAC WOJAC The Forgotten Refugee...

MTN Ligue 1Sport Calcio TipoClub Paese Costa d'Avorio OrganizzatoreFederazione calcistica della Costa d'Avorio TitoloCampione della Costa d'Avorio Aperturaagosto Chiusuramaggio Partecipanti14 Formulaandata e ritorno Retrocessione inLigue 2 Sito InternetMTN Ligue 1 StoriaFondazione1960 Detentore ASEC Mimosas Record vittorie ASEC Mimosas (29) Ultima edizioneLigue 1 2022-2023 Edizione in corsoLigue 1 2023-2024 Modifica dati su Wikidata · Manuale La Ligue 1, nota anche come M...

Football match2009 Football League Championship play-off finalThe match was played at Wembley Stadium. Burnley Sheffield United 1 0 Date25 May 2009VenueWembley Stadium, LondonRefereeMike Dean (Wirral)Attendance80,518WeatherSunny← 2008 2010 → The 2009 Football League Championship play-off final was an association football match which was played on 25 May 2009 at Wembley Stadium, London, between Burnley and Sheffield United. The match was to determine the third and final team to ga...

Public recreation area in Maryland, US Elk Neck State ParkIUCN category III (natural monument or feature)[1]Turkey Point LightLocation in MarylandShow map of MarylandElk Neck State Park (the United States)Show map of the United StatesLocationCecil County, Maryland, United StatesNearest townNorth East, MarylandCoordinates39°29′04″N 75°58′59″W / 39.48444°N 75.98306°W / 39.48444; -75.98306[2]Area2,369 acres (9.59 km2)[3]Elevat...

Church in Channel IslandsTown Church, GuernseyTown Church, GuernseyTown Church, GuernseyLocation in the Channel Islands49°27′16.92″N 2°32′11.04″W / 49.4547000°N 2.5364000°W / 49.4547000; -2.5364000CountryChannel IslandsDenominationChurch of EnglandWebsitewww.townchurch.netHistoryDedicationSt. PeterArchitectureHeritage designation Invalid designationDesignated23 November 1970Reference no.PB712 AdministrationProvinceCanterburyDioceseSalisburyArchde...

Ground soybeans used for food Soybean meal Soybean meal is used in food and animal feeds, principally as a protein supplement, but also as a source of metabolizable energy. Typically 1 bushel (i.e. 60 lbs. or 27.2 kg) of soybeans yields 48 lbs. (21.8 kg) of soybean meal.[1] Soybean meal is produced as a co-product of soybean oil extraction.[2] Some, but not all, soybean meal contains ground soybean hulls. Soybean meal is heat-treated during production, to denature th...

DentsivkaClassification AerophoneHornbostel–Sachs classification421.221-12Playing range c3-g5 The dentsivka (Ukrainian: Денцівка) is a woodwind musical instrument with a fipple (mouthpiece).[1] In traditional instruments, the tuning varies with the length of the tube. It is made in a variety of different sizes: the piccolo (tuned in F), prima (in C), alto (in G), tenor (in F), and bass (in C). Two varieties of the instrument are the dvodentsivka and the pivtoradentsivka. Des...

UFC mixed martial arts event in 2020 UFC Fight Night: Felder vs. dos AnjosThe poster for UFC Fight Night: Felder vs. dos AnjosInformationPromotionUltimate Fighting ChampionshipDateNovember 14, 2020 (2020-11-14)VenueUFC ApexCityEnterprise, Nevada, United StatesAttendanceNone (behind closed doors)[1]Event chronology UFC on ESPN: Santos vs. Teixeira UFC Fight Night: Felder vs. dos Anjos UFC 255: Figueiredo vs. Perez UFC Fight Night: Felder vs. dos Anjos (also known as UFC ...

William Girometti William Girometti (Milano, 9 gennaio 1924 – Bologna, 3 ottobre 1998) è stato un pittore italiano di matrice surrealista. Indice 1 Biografia 2 L'arte di Girometti 3 Alcune opere 3.1 1965-1973 3.2 1974-1981 3.3 1982-1991 4 Mostre personali 5 Esposizioni collettive 6 Premi e riconoscimenti 7 Galleria d'immagini 8 Note 9 Bibliografia 10 Voci correlate 11 Altri progetti 12 Collegamenti esterni Biografia A Milano, sua città natale, trascorse l'infanzia e la prima giovinezza, e...

1957 World ChampionshipsLocationSt. Moritz, Switzerland← Cortina d'Ampezzo 1955Garmisch-Partenkirchen 1958 → The FIBT World Championships 1957 took place in St. Moritz, Switzerland for the record eighth time. The Swiss city had hosted the event previously in 1931 (Four-man), 1935 (Four-man), 1937 (Four-man), 1938 (Two-man), 1939 (Two-man), 1947, and 1955. It also marked the first time the unified championships took place in the same location in consecutive championships....

Untuk orang lain dengan nama yang sama, lihat Carlos Castillo. Letnan kolonelCarlos Castillo Armas Presiden Guatemala ke-28Masa jabatan7 Juli 1954 – 26 Juli 1957PendahuluElfego Hernán Monzón AguirrePenggantiLuis González López Informasi pribadiLahir4 November 1914Santa Lucía Cotzumalguapa, GuatemalaMeninggal26 Juli 1957 (usia 42)Kota Guatemala, GuatemalaPartai politikGerakan Pembebasan NasionalSuami/istriOdilia de Castillo Armas[1]PekerjaanMiliterTanda tanganSuntin...

Il regno di Wilusa nell'Anatolia nord-occidentale Il regno di Wilusa fu uno stato sviluppatosi nella seconda metà del secondo millennio a.C. nel Nord-Ovest anatolico; tutte le notizie ad esso correlate ci sono giunte tramite le fonti ittite. L'impero ittita dominò la scena del Vicino Oriente per secoli, proprio nel periodo in cui Wilusa prosperò e ne fu vassalla. Wilusa ricopre una grande importanza, dal momento che, dopo anni di controversie[1], sembra dimostrato che essa corrispo...

Artikel ini perlu diwikifikasi agar memenuhi standar kualitas Wikipedia. Anda dapat memberikan bantuan berupa penambahan pranala dalam, atau dengan merapikan tata letak dari artikel ini. Untuk keterangan lebih lanjut, klik [tampil] di bagian kanan. Mengganti markah HTML dengan markah wiki bila dimungkinkan. Tambahkan pranala wiki. Bila dirasa perlu, buatlah pautan ke artikel wiki lainnya dengan cara menambahkan [[ dan ]] pada kata yang bersangkutan (lihat WP:LINK untuk keterangan lebih lanjut...

Questa voce sull'argomento hockeisti su ghiaccio cechi è solo un abbozzo. Contribuisci a migliorarla secondo le convenzioni di Wikipedia. Jan PaloušNazionalità Rep. Ceca Hockey su ghiaccio Palmarès Competizione Ori Argenti Bronzi Giochi olimpici 0 0 1 Vedi maggiori dettagli Modifica dati su Wikidata · Manuale Jan Arnold Palouš, detto Koza (České Budějovice, 25 ottobre 1888 – Praga, 25 settembre 1971), è stato un hockeista su ghiaccio ceco. Indice 1 Palmarès ...

Sporting event delegationSomalia at the2020 Summer OlympicsIOC codeSOMNOCSomali Olympic CommitteeWebsitewww.nocsom.orgin TokyoJuly 23, 2021 (2021-07-23) – August 8, 2021 (2021-08-08)Competitors2 in 2 sportsFlag bearers (opening)Ramla AliAli Idow HassanFlag bearer (closing)N/AMedals Gold 0 Silver 0 Bronze 0 Total 0 Summer Olympics appearances (overview)19721976–198019841988199219962000200420082012201620202024 Somali athletes at the 2020 Summer ...

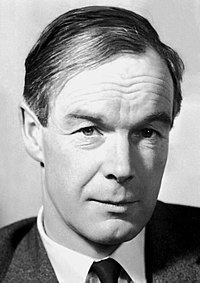

Alan Lloyd Hodgkin Sir Alan Lloyd Hodgkin OM KBE FRS (Banbury, 5 Februari 1914 - Cambridge, 20 Desember 1998) ialah seorang biolog pemenang Nobel Kedokteran dari Inggris. Kehidupan awal Ketika masih balita, ayahnya terbunuh dalam Perang Dunia I. Alan muda tertarik dalam sejarah dan sains namun akhirnya ia memutuskan yang terakhir dan belajar di Trinity College, Cambridge, di mana ia menjadi staf pada tahun 1936. Ketika Perang Dunia II pecah, ia bergabung dengan Kementerian Udara sebagai perw...

South Korean company Around Us EntertainmentCompany typePrivateIndustryEntertainmentGenreK-popdanceR&BFoundedDecember 9, 2016 (2016-12-09)Founders Yoon Doo-joon Yang Yo-seob Lee Gi-kwang Son Dong-woon Yong Jun-hyung HeadquartersSeoul, South KoreaSubsidiariesWith Us EntertainmentWebsitehttp://www.aroundusent.com/ Around Us Entertainment is a South Korean independent entertainment company established by Yoon Doo-joon, Yang Yo-seob, Lee Gi-kwang, Son Dong-woon, and Yong Jun-hy...