Seguridad de memoria

|

Read other articles:

Elise TestoneLahir29 Juli 1983 (umur 40)Kinnelon, New Jersey, Amerika SerikatGenreBlues,[1] rock,[1] soul[1]PekerjaanPenyanyiInstrumenVokal, piano, gitar, drumTahun aktif2005-sekarang Elise Testone (lahir 29 Juli 1983) adalah penyanyi yang berasal dari Mount Pleasant, South Carolina. Ia merupakan salah satu finalis American Idol musim kesebelas. Kehidupan awal Testone lahir pada tanggal 29 Juli 1983, dari pasangan LuAnne dan Victor Testone.[2][3] R...

Совреме́нные ми́фы — культурные явления, обладающие мифологической природой, но зародившиеся и существующие в культуре научно-рационального общества[1]. Явление современного мифа соотносится с процессами ремифологизации как стратегией толкования мифа, как зна�...

University in Pakistan Foundation University Islamabadدانش گاہِ اساسی اسلام آبادFUIOther nameFUITypePublicEstablished2002 (2002)AccreditationHigher Education Commission of Pakistan (HEC)PMC, PNC, NBEAC, NCEAC, NTCChancellorLt Gen Ikram - ul - Haq, HI(M) (Retd)PresidentLt Gen Syed Tariq Nadeem Gilani, HI(M) (Retd)RectorMaj Gen Nasir Dilawar Shah, HI(M) (Retd)LocationIslamabad, Punjab, PakistanCampusUrbanColours Iris & whiteWebsitefui.edu.pk The Founda...

Map of the Silverstone Circuit (2000-2002) The 2002 FIA GT Silverstone 500 km was the second round the 2002 FIA GT Championship season. It took place at the Silverstone Circuit, United Kingdom, on 5 May 2002. Official results Class winners in bold. Cars failing to complete 70% of winner's distance marked as Not Classified (NC). Pos Class No Team Drivers Chassis Tyre Laps Engine 1 GT 12 Paul Belmondo Racing Fabio Babini Marc Duez Chrysler Viper GTS-R P 96 Chrysler 8.0L V10 2 GT 15 Lister ...

Computer animation technique This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Skeletal animation – news · newspapers · books · scholar · JSTOR (December 2007) (Learn how and when to remove this message) Bones (in green) used to pose a hand. In practice, the bones themselves are often hidden and replaced by mo...

American dancer and choreographer For the soccer player, see Travis Wall (soccer). Travis WallWall in 2013BornTravis Michael Wall (1987-09-16) September 16, 1987 (age 36)Virginia Beach, Virginia U.S.Occupation(s)Dancer, choreographer, instructorKnown forRunner-up on season two of So You Think You Can Dance, and choreographer on the show from 2011–present.ParentDenise Wall (mother) John M. Wall (father)RelativesDanny Tidwell (brother) Tyler Wall T Scott Ross Shannon WombleWebsitetr...

この項目には、一部のコンピュータや閲覧ソフトで表示できない文字が含まれています(詳細)。 数字の大字(だいじ)は、漢数字の一種。通常用いる単純な字形の漢数字(小字)の代わりに同じ音の別の漢字を用いるものである。 概要 壱万円日本銀行券(「壱」が大字) 弐千円日本銀行券(「弐」が大字) 漢数字には「一」「二」「三」と続く小字と、「壱」「�...

Older warnings and/or other comments on this page have been removed, but are still viewable in the page history.

Yeni AsmaraniInformasi pribadiKebangsaan IndonesiaLahir20 Maret 1992 (umur 32)Bandung, IndonesiaPeganganKananTunggal PutriPeringkat tertinggi50 (27 Juni 2013)Peringkat saat ini50 (27 Juni 2013) Yeni Asmarani (lahir 20 Maret 1992) merupakan salah satu pemain bulutangkis tunggal putri Indonesia. Ia adalah atlet binaan PB Djarum Kudus. Ia juga pernah mengalahkan Ratchanok Intanon dari Thailand. Prestasi 2012: Runner - up INDONESIA OPEN GRAND PRIX GOLD BADMINTON 2012, Perempat...

البيان والتبيين البيان والتبيين معلومات الكتاب المؤلف الجاحظ اللغة العربية ويكي مصدر البيان والتبيين - ويكي مصدر مؤلفات أخرى البخلاء - الحيوان - الرسائل تعديل مصدري - تعديل البيان والتبيين أو البيان والتبيُّن هو كتاب من أعظم مؤلفات الجاحظ، وهو يلي ك�...

English temperance activist and writer Not to be confused with Joseph Malin, the earliest known fish and chips shop owner in London - see Fish and chips#History. Joseph MalinsBorn21 October 1844WorcesterDied5 January 1926 (81 years)BirminghamOccupation(s)Temperance activist, writer Joseph Malins (21 October 1844 – 5 January 1926) was an English temperance activist and writer. Life Malins was born at 7 Askew Place, Worcester on 21 October 1844. He emigrated to Philadelphia, USA, with his wif...

Indian mystic (1931–1990) Osho redirects here. For other uses, see Rajneesh (disambiguation) and Osho (disambiguation). Bhagwan Shree RajneeshRajneesh c. 1977BornChandra Mohan Jain(1931-12-11)11 December 1931Kuchwada, Bhopal State, British IndiaDied19 January 1990(1990-01-19) (aged 58)Pune, Maharashtra, IndiaNationalityIndianEducationDr. Hari Singh Gour University (MA)Known forSpirituality, mysticism, anti-religion[1]MovementNeo-sannyasins[1]Memorial(s)Osho Intern...

Cet article est une ébauche concernant la physique. Vous pouvez partager vos connaissances en l’améliorant (comment ?) selon les recommandations des projets correspondants. Pour les articles homonymes, voir physicien (homonymie). Physicienne au Botswana. Un physicien est un scientifique qui étudie le champ de la physique[1], c'est-à-dire la science analysant les constituants fondamentaux de l'univers (sur toutes les échelles) et les forces qui les relient. Les physiciens s'intér...

Province of the Netherlands This article is about the Dutch province. For the cultural region, see Frisia. For other uses, see Friesland (disambiguation). Province of the NetherlandsProvince of Friesland Provincie Friesland (Dutch)(non-official Dutch name)Provincie Fryslân (Dutch)(official Dutch name)Provinsje Fryslân (West Frisian)(official Frisian name)Perveencie Frieslaand (Low German)(Dutch Low German name)FrisiaProvince of the Netherlands FlagCoat of armsBrandmarkAn...

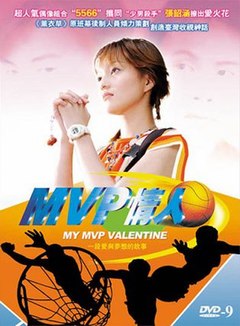

MVP情人My MVP Valentine类型偶像劇编剧葉鳳英、楊肅惠、羅彩娟导演劉俊傑、陳銘章主演孫協志、張韶涵、顏行書、陳宇凡制作国家/地区 中華民國(臺灣)标语一段愛與夢想的故事集数18集每集长度90分鐘(含廣告)配乐席裕龍片头曲5566《無所謂》片尾曲5566《我難過》制作制作人陳玉珊、劉俊傑监制陳玉珊剪辑小顧拍攝地點 臺灣摄影蕭聖明制作公司三立電視節目部華視首...

Mairie de Saint-OuenRégion Île-de-France Une des entrées de la station, ouverte lors du prolongement de la ligne 14, en décembre 2020. Localisation Pays France Ville Saint-Ouen-sur-Seine Coordonnéesgéographiques 48° 54′ 42″ nord, 2° 20′ 02″ est Caractéristiques Position parrapport au sol Souterraine Voies 4 Quais 4 Nombre d'accès 5 Accessibilité Oui (ligne 14 uniquement) Zone 2 (tarification Île-de-France) Transit annuel 4 830 810&#...

Bilateral relationsFrance-Libya relations France Libya Franco-Libyan relations are the relations between Libya and France. For the most part, their historical relations are complicated. Libya maintains its embassy in Paris. France also has an embassy in Tripoli. France as Middle-Eastern Arms Dealer Libya developed particularly close relations with France after the June 1967 War, when France relaxed its arms embargo on nonfront-line Middle East combatants and agreed to sell weapons to the Liby...

Elections to the Baseball Hall of Fame This article relies largely or entirely on a single source. Relevant discussion may be found on the talk page. Please help improve this article by introducing citations to additional sources.Find sources: 2001 Baseball Hall of Fame balloting – news · newspapers · books · scholar · JSTOR (October 2020) 2001 Baseball Hall of Fame ballotingNew inductees4via BBWAA2via Veterans Committee2Total inductees253Induction dat...

Estonian actress Ada LundverLundver in 1985Born(1942-02-09)9 February 1942Käina Parish, Hiiu County, EstoniaDied6 October 2011(2011-10-06) (aged 69)Tallinn, EstoniaNationalityEstonianOccupationActorSpouseMikk Mikiver Ada Lundver (9 February 1942 – 6 October 2011) was an Estonian film actress and media personality. She appeared in nearly thirty films. Life Lundver was born in Käina Parish (now, Hiiumaa Parish), on the island of Hiiumaa in 1942. She used to spend each summer on the isl...

Offer of sexual services for payment Further information: Prostitution and Sex worker Sex work is the exchange of sexual services, performances, or products for material compensation.[1][2][3] It includes activities of direct physical contact between buyers and sellers as well as indirect sexual stimulation.[4] Sex work only refers to voluntary sexual transactions; thus, the term does not refer to human trafficking and other coerced or nonconsensual sexual tran...