Protección de memoria

|

Read other articles:

1998 US lawsuit settlement The Tobacco Master Settlement Agreement (MSA) was entered on November 23, 1998, originally between the four largest United States tobacco companies (Philip Morris Inc., R. J. Reynolds, Brown & Williamson and Lorillard – the original participating manufacturers, referred to as the Majors) and the attorneys general of 46 states. The states settled their Medicaid lawsuits against the tobacco industry for recovery of their tobacco-related health-care costs.[1&...

تحتاج هذه المقالة كاملةً أو أجزاءً منها إلى تدقيق لغوي أو نحوي. فضلًا ساهم في تحسينها من خلال الصيانة اللغوية والنحوية المناسبة. (سبتمبر 2018) مختبر بيولوجيا الفضاء الميداني مختبر بيولوجيا الفضاء الميدانيصورة الطاقم ؟؟؟ تعديل مصدري - تعديل مختبر بيولوجيا الفضاء الميداني...

Most hazardous risk–listed near-Earth asteroid (29075) 1950 DARadar image of 1950 DA taken at Arecibo in March 2001, from a distance of 22 LD or 0.052 AUDiscovery[1]Discovered byCarl A. WirtanenDiscovery siteLick Obs.Discovery date23 February 1950DesignationsMPC designation(29075) 1950 DAAlternative designations1950 DA · 2000 YK66Minor planet categoryNEO · Apollo · PHA[1][2] · ...

Portuguese long-distance runner (born 1947) For the Paralympic athlete, see Carlos Lopes (Paralympic athlete). For other people, see Carlos López. In this Portuguese name, the first or maternal family name is Sousa and the second or paternal family name is Lopes. Carlos LopesLopes in 1985Personal informationNationality PortugalSportSportMen's athletics Medal record Olympic Games 1984 Los Angeles Marathon 1976 Montreal 10,000 m World Cross Country Championships 1976 Chepstow Long cou...

Pete ConradLahirCharles Conrad Jr.(1930-06-02)2 Juni 1930Philadelphia, Pennsylvania, ASMeninggal8 Juli 1999(1999-07-08) (umur 69)Ojai, California, ASMakamArlington National CemeteryKebangsaanAmerika SerikatKarier luar angkasaAntariksawan NASAMisiGemini 5, Gemini 11, Apollo 12, Skylab 2Lambang misi PensiunDesember 1973 Charles Pete Conrad Jr. (2 Juni 1930 – 8 Juli 1999) adalah seorang antariksawan NASA, insinyur penerbangan, perwira angkatan laut, penerbang dan pilot uji ...

Lighthouse on Lampione in Pelagie Islands, Sicily LighthouseLampione Lampione LighthouseLocationLampionePelagie IslandsSicilyItalyCoordinates35°33′36″N 12°20′05″E / 35.560020°N 12.334685°E / 35.560020; 12.334685TowerConstructed1935Foundationconcrete baseConstructionstone buildingHeight6 metres (20 ft)Shapelight atop a 1-storey equipment buildingMarkingsunpainted stone buildingPower sourcesolar power OperatorMarina Militare[1][2]...

Disambiguazione – Se stai cercando altri significati, vedi Occhio di falco (disambigua). Occhio di FalcoOcchio di Falco, disegnato da Mark Bagley UniversoUniverso Marvel Nome orig.Hawkeye Lingua orig.Inglese AutoriStan Lee Don Heck EditoreMarvel Comics 1ª app.settembre 1964 1ª app. inTales of Suspense (vol. 1[1]) n. 57 Editore it.Editoriale Corno 1ª app. it.novembre 1971 1ª app. it. inL'incredibile Devil n. 41 Caratteristiche immaginarieAlter ego Clint...

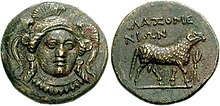

Ancient city KlazomenaiΚλαζομεναί (in Ancient Greek)Coin from Klazomenai depicting a winged boar, 499 BCShown within TurkeyAlternative nameClazomenaeLocationUrla, İzmir Province, TurkeyRegionIoniaCoordinates38°21′29.4″N 26°46′3.3″E / 38.358167°N 26.767583°E / 38.358167; 26.767583TypeSettlement Klazomenai (Ancient Greek: Κλαζομεναί) or Clazomenae was one of the 12 ancient anatolian ionic cities (the others being Chios, Samos, P...

Relaciones diplomáticas de la Santa Sede Relaciones diplomáticas Otras relaciones Placa de la Nunciatura apostólica en Montevideo La nunciatura apostólica o simplemente nunciatura es una misión diplomática de máximo rango de la Santa Sede ante los Estados con los que mantiene relaciones diplomáticas. Al frente de la nunciatura de la Santa Sede se halla un nuncio (embajador papal). La nunciatura es el equivalente a una embajad...

2020年夏季奥林匹克运动会波兰代表團波兰国旗IOC編碼POLNOC波蘭奧林匹克委員會網站olimpijski.pl(英文)(波兰文)2020年夏季奥林匹克运动会(東京)2021年7月23日至8月8日(受2019冠状病毒病疫情影响推迟,但仍保留原定名称)運動員206參賽項目24个大项旗手开幕式:帕维尔·科热尼奥夫斯基(游泳)和马娅·沃什乔夫斯卡(自行车)[1]闭幕式:卡罗利娜·纳亚(皮划艇)&#...

Навчально-науковий інститут інноваційних освітніх технологій Західноукраїнського національного університету Герб навчально-наукового інституту інноваційних освітніх технологій ЗУНУ Скорочена назва ННІІОТ ЗУНУ Основні дані Засновано 2013 Заклад Західноукраїнський �...

Den här artikeln behöver fler eller bättre källhänvisningar för att kunna verifieras. (2021-07) Åtgärda genom att lägga till pålitliga källor (gärna som fotnoter). Uppgifter utan källhänvisning kan ifrågasättas och tas bort utan att det behöver diskuteras på diskussionssidan. Liberal demokrati är en statsvetenskaplig term som ibland likställs med den konstitutionella demokratin, ett styrelseskick med representativ demokrati där de folkvaldas politiska makt regleras i gru...

Capital city of Illinois, United States Capital city in Illinois, United StatesSpringfieldCapital cityDowntown Springfield and the Illinois State CapitolLincoln Home SiteVachel Lindsay HouseAbraham Lincoln's TombOld State Capitol FlagSealMotto: Home of President Abraham Lincoln[1]Location in Sangamon County and the state of IllinoisSpringfieldShow map of IllinoisSpringfieldShow map of the United StatesCoordinates: 39°47′54″N 89°40′33″W / 39.79833°N 89.6...

Comparison of a wide range of lengths This article needs additional citations for verification. Please help improve this article by adding citations to reliable sources. Unsourced material may be challenged and removed.Find sources: Orders of magnitude length – news · newspapers · books · scholar · JSTOR (January 2020) (Learn how and when to remove this message) Graphical overview of sizes The following are examples of orders of magnitude for diff...

Daniel O'Connell Daniel O'Connell (bahasa Irlandia: Dónall Ó Conaill; 6 Agustus 1775 – 15 Mei 1847), sering disebut sebagai Sang Pembebas[1] atau Sang Emansipator,[2] adalah seorang pemimpin politik Irlandia pada paruh pertama abad ke-19. Ia berkampanye untuk emansipasi Katolik, termasuk hak umat Katolik untuk duduk di Parlemen Westminster, yang ditolak selama lebih dari 100 tahun Catatan kaki ^ O'Connell, Daniel – Irish Cultural Society of the Garden C...

2014 studio album by Savage RepublicAegeanStudio album by Savage RepublicReleasedMarch 23, 2014 (2014-03-23)RecordedInterstellar Studios, Upland, CAGenrePost-punk, experimental rockLength63:45LabelMobilizationProducerSavage RepublicSavage Republic chronology Varvakios(2012) Aegean(2014) Aegean is the seventh studio album by American post-punk band Savage Republic, released on March 23, 2014 by Mobilization Records. Track listing All tracks are written by Savage Republic...

Disambiguazione – Se stai cercando i presidenti della Repubblica Popolare Cinese, vedi Presidenti della Repubblica Popolare Cinese. Presidente della Repubblica di Cina中華民國總統 Lai Ching-te, attuale Presidente della Repubblica di Cina Nome originale(ZH) 中華民國總統 中华民国总统 Zhōnghuá Mínguó Zǒngtǒng Stato Taiwan TipoCapo di Stato In caricaLai Ching-te (PPD) da20 maggio 2024 Istituito 1º gennaio 1912 (provvisorio); 25 ottobre 1945 (consegna a Taiwan); 20...

American college basketball season 1950–51 Georgetown Hoyas men's basketballConferenceIndependentRecord8–14Head coachFrancis Buddy O'Grady (2nd season)Assistant coachDominic Cara (1st season)CaptainDanny Supkis (1st year)Home arenaUline ArenaSeasons← 1949–501951–52 → The 1950–51 Georgetown Hoyas men's basketball team represented Georgetown University during the 1950–51 NCAA college basketball season. Francis Buddy O'Grady coached it in his secon...

シュリーレン法により撮影された衝撃波 衝撃波(しょうげきは、英: shock wave)は、主に流体中を伝播する、圧力などの不連続な変化のことであり、圧力波の一種である。 詳細 主に媒質中を超音速で移動する物体の周りに発生し、媒質中の音速よりも速い速度、すなわち超音速で伝播、急速に減衰して最終的には音波(ソニックブーム)となる。 また、波面後方で圧...

В Википедии есть статьи о других людях с фамилией Гитлер. Клара Гитлернем. Klara Hitler Имя при рождении нем. Klara Pölzl Дата рождения 12 августа 1860(1860-08-12) Место рождения Вайтра, Гмюнд, Нижняя Австрия, Австрийская империя Дата смерти 21 декабря 1907(1907-12-21) (47 лет) Место смерти �...